【Day8】情蒐阶段的小工具 ─ 扫描篇(二)

哈罗~

今天要接续昨天所谈到的网路扫描,

想介绍另一个常见的工具Nmap,

它算是一种开源的主动情蒐工具,

是个功能强大,不论是小萌新们或是资安老手们都适用的扫描工具。

另外也可以用来伪造IP & MAC address,或是避开防火墙对系统进行漏洞扫描。

接下来我们就先透过一些实作来了解Nmap的功能吧!

Nmap

一般Kali里都已经有内建nmap了,

我们可以透过输入nmap,来查看指令说明。

以下开始示范一些常用的指令。

下面准备另一台XP的VM,IP为192.168.168.132,做为扫描的对象。

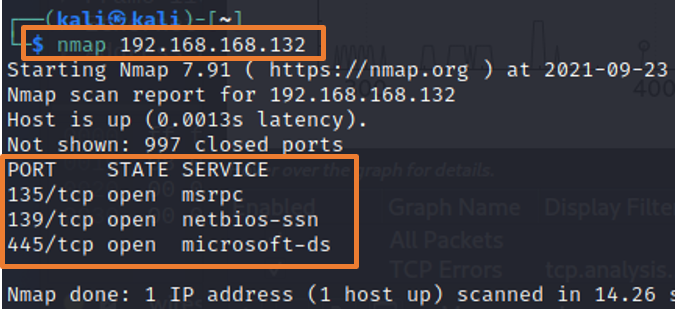

↓ 最基本的功能,输入欲扫描的IP(或是Domain也可以),可以得到埠的状态。

nmap 192.168.168.132

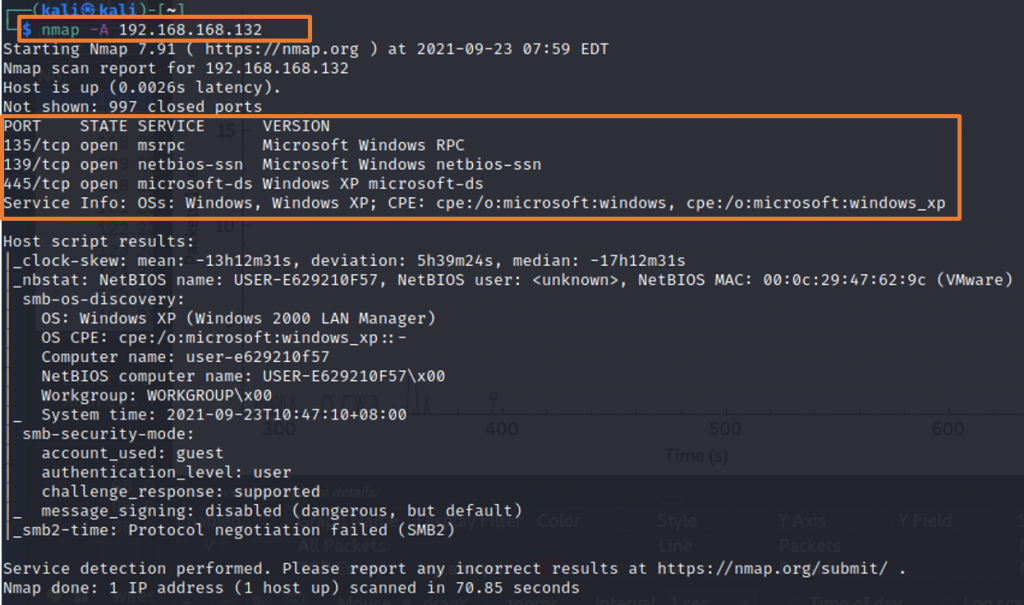

↓ 加入-A的参数,可以得到该系统的服务与作业系统版本等更多资讯。

nmap -A 192.168.168.132

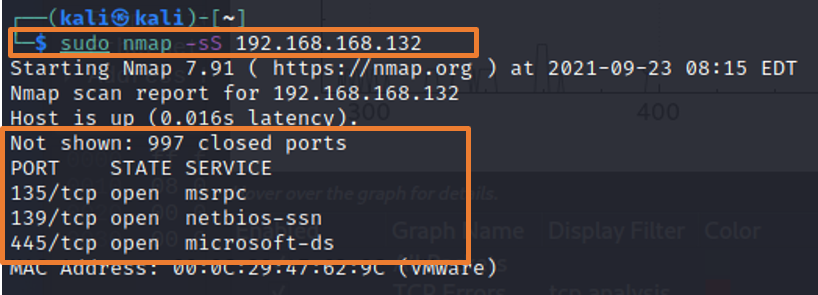

↓ 也可以透过扫描TCP的SYN,侦测主机埠的开放状态

nmap -sS 192.168.168.132

Nmap会默认扫一千个最有个能开放的埠号,

可以看到SYN Scan的方式有扫到开放了3个埠,997个不被过滤了。

另外透过参数-sF及-sA,可以利用TCP的FIN/ACK扫描来检视防火墙状态。

↓ 如果是目标对象为开启防火墙的状态,可以透过以下指令来扫描。

nmap -Pn 192.168.168.132

如果想要一次扫描多台主机,可参考以下

扫描整个子网域

nmap 192.168.168.*

扫描某一段子网域

nmap 192.168.168.130-132

扫描几个指定的目标

nmap 192.168.168.130, 131, 132

nmap www.example google.com demo.testfire.net

其他常用参数整理

-p 指定埠

-O 检测主机作业系统

-F 快速扫描常用的埠

-sL 查询网域中的主机名称

-sV 检测常见的服务

-sT TCP Scan

-sU UDP Scan

-sX Xmas Scan

小结

今天介绍了Nmap的一些基础指令,

了解到Nmap可以检测埠的状态、服务的侦测、作业系统的侦测及搜寻主机。

另外有个叫Zenmap的工具,其实就是Nmap的图形化介面版,可以去玩玩看~

再补充一个东东~

Nmap还有提供额外的脚本套件,

叫NSE(nmap script engine),

它辅助我们更深入地去进行网路扫描,

比如收集特定Http header的资讯、SSL heartbleed测试、暴力解密、模糊测试脚本等。

有机会的话再跟大家深入介绍罗。

走罗!高歌离席~![]()

[13th][Day23] http response header(下)

接续昨天 response headers 的部分 一样是看 Julia Evans 大大的可爱的图...

别让老旧机房阻碍您的绩效!2021年【企业机房论坛】5/7精彩登场

年度企业机房论坛将於5月7日召开。主办单位邀请EPI机房标准顾问、网路布线与散热技术专家,及思科、微...

Scala 语言和你 SAY HELLO!!

第十九天 各位点进来的朋友,你们好阿 小的不才只能做这个系列的文章,但还是希望分享给点进来的朋友,知...

CSS背景属性与动态效果(DAY13)

这篇文章要介绍有关背景的CSS属性,包括背景颜色、图片、透明度、滚动,背景图片的重复,背景的位置以及...

D-01-总结 ? dotnetcore

最後一天 终於来到30天的最後一天,不过今天不跟大家分享关於dotnetcore的部分,今天就针对这...