【Day3】 Cyber Kill Chain 与 MITRE ATT&CK

哈罗~

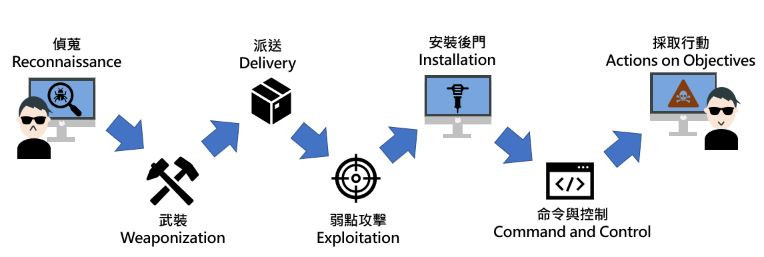

今天要跟大家介绍网路攻击链(Cyber Kill Chain),

自己在刚开始学习资讯安全时,

也是先透过数位靶场才了解到Cyber Kill Chain。

熟悉Cyber Kill Chain可以让我们了解到通常骇客攻击行动是什麽样子,

对於我们之後学习如何应对攻击时,也能有帮助=)

话不多说,就先来介绍Cyber Kill Chain的流程吧!

-

Reconnaissance 侦蒐

有分主动与被动。- 主动的像是Port Scan、网路钓鱼、社交工程…等,

会利用工具去扫描目标系统,调查有没有port打开,

以及分析目标系统有哪些漏洞是可以利用的。 - 被动的则是从Public Info来蒐集资讯,像是去Facebook、IG等社交软件蒐集资讯。

- 主动的像是Port Scan、网路钓鱼、社交工程…等,

-

Weaponization 武装

这个阶段会开始准备攻击的工具,透过前面侦蒐过程得到的资料,

制作对应目标的系统攻击,可能是自己写的恶意程序,

也可能透过现成攻击工具,像是常见工具Metaploit。 -

Delivery 派送

这个阶段就会开始派送前面制作的武器至目标系统,

常见的手法如恶意的附加档案、恶意邮件、USB,我们从网路下载的扩充套件及软件也可能会藏有木马。 -

Exploitation 弱点攻击

确认武器已经成功的递送到目标系统,并且已经触发了攻击程序,取得了部分系统控制权。 -

Installation 安装後门/木马

此阶段是为了确保之後攻击者能在持续的进入目标系统内,

不会因为系统重置/重开就导致前面的恶意程序不能用。

常见的手法如安装木马(Trojan)、後门程序(Backdoor)、Rootkit。 -

Command and Control 命令与控制

当我们前面的恶意程序都已经在目标系统内以後,攻击者不一定会马上就开始发动攻击,

有时会先潜伏在系统内,等待时机行动,或是蒐集更多资料,来入侵更深入的系统。 -

Actions on Objectives 对目标采取行动

这个阶段就是指攻击者开始发动攻击,影响系统的CIA。

以上就是骇客的攻击流程,

另外介绍一下近年来资安业界提出的 MITRE ATT&CK。

它算是一种定义了攻击流程的资安框架,

跟上述的Cyber Kill Chain一样都描述了攻击者各阶段的手法。

由於Cyber Kill Chain对於各资安公司的阶段可能区分方式不同,有的可能分五阶段或更多阶段。

而MITRE在2013提出了ATT&CK,

根据真实企业的数据做观察并分类後,所提出的新框架。

区隔出了11个阶段,并用比较结构性的方式,说明了攻击者各阶段细部的惯用手法,

对於业界之间也比较有一个统一的标准去沟通。

Rstudio

Shift+Ctrl+R 分段 可缩 Shift+Ctrl+C 多行注解 Shift+Ctrl+M ...

LINE电脑版影片无法拨放,只看到第一个画格

LINE电脑版影片无法拨放,只看到第一个画格 影片都不会动 要下载下来存档 另外使用媒体播放 处理方...

Day 13 复习 golang concurrency 语法篇 II

今天复习一下 select 的语法 select 很像 switch 有很多个 case 和一个 d...

Day 18: 人工智慧在音乐领域的应用 (AI作曲-基因演算法二)

今天我们开始详细的介绍作曲是如何与基因演算法做结合 首先我们先快速复习一下基因演算法的流程: (1)...

Gulp bower(2) DAY86

今天要来介绍 gulp 如何与 bower 结合 这里必须新增一个套件 main-bower-fil...