[ Day 2 ] 一步一步学 Web Exploitation

好的,我们开始从 Web 领域开始罗

Web 顾名思义就是网路相关的题型

复习一下昨天讲的

分析网页框架

- 框架,作业系统

- 旧版本已知漏洞及新版本未知漏洞

- 程序语言特性

寻找可以输入与漏洞

网址,使用者输入,档案上传。Tips :这3个是我一看到题目的反射动作哦

我们戳戳看,幸运的话可以找到洞

攻击

- 获取资讯或是对方主机的 server (想太美,没有这麽简单)

- XSS (分3型)

- SQL Injection

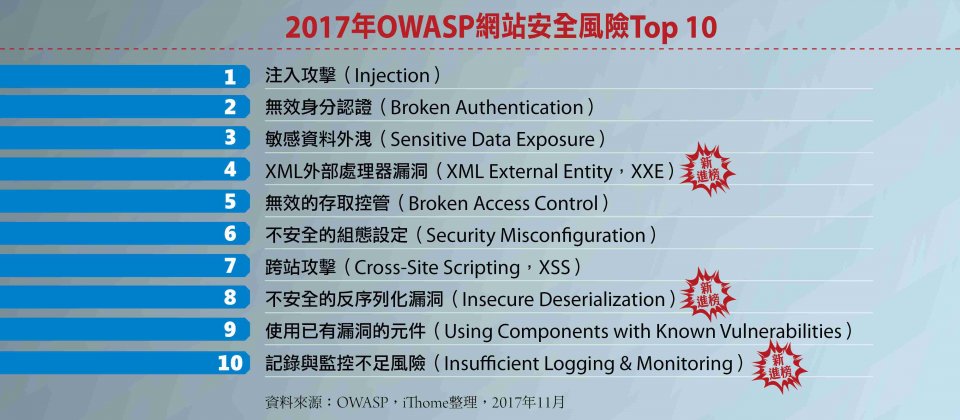

OWASP Top 10 2017

常用工具

- Wappalyzer

- Burp Suite

- 开法者工具

好啦~ 讲了这麽多我们开始实做吧

Web Exploitation

Insp3ct0r (50 points)

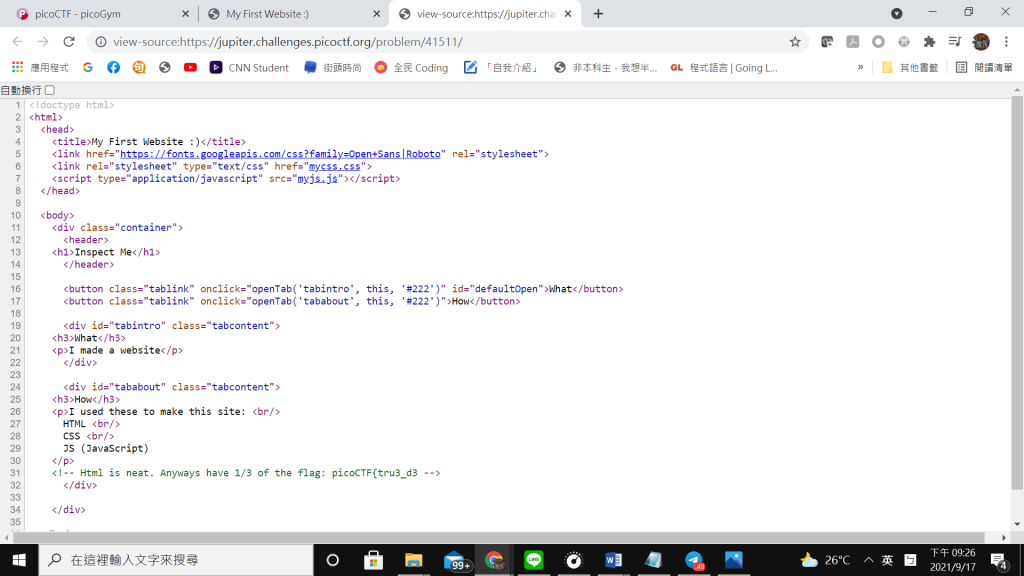

Kishor Balan tipped us off that the following code may need inspection: https://jupiter.challenges.picoctf.org/problem/44924/ (link) or http://jupiter.challenges.picoctf.org:44924

提示

Hints 1 : How do you inspect web code on a browser?

Hints 2 : There’s 3 parts

link 给他点下去,空空如也,再来要怎麽办呢??

用你聪明的小脑袋想一想

当然是按右键检视原始码罗

第31行有注解耶,赶紧看看

他说这是 flag 的1/3: picoCTF{tru3_d3 ,其他在哪里呢??

睁大眼睛找一找喔,别放弃

有没有觉得上面怪怪的??

答对了就是第 6.7 行!!

<"mycss.css">

<"myjs.js">

我们点下去

耶耶有了![]()

2/3 flag: t3ct1ve_0r_ju5t

3/3 flag: _lucky?832b0699}

答案就是:picoCTF{tru3_d3t3ct1ve_0r_ju5t_lucky?832b0699}

成功了

解完收工睡觉罗

我们明天见

[Day 4]从零开始学习 JS 的连续-30 Days---布林值、Undefind、Null

宣告变数的资料型别 1.数值( Number ) 2.字串( String ) 3.布林值( Boo...

CSS选择器

前言 CSS选择器可指定你要对那些元素设定CSS属性。 基本选择器 Class 选择器 使用「.」代...

Day 6 Dart语言-变数与常数

在介绍Dart语言之前,先和大家推荐一个工具,叫做Dart线上编译器-DartPad,以下内容均可复...

[Day21]Palindromes

上一篇介绍了The Huge One,这题因为数字太大,所以选择使用了BigInteger,当然各位...

9/29(三) 制造业资安趋势:永续营业风险大解密线上研讨会

制造业是台湾经济的生力军,疫情延烧并未影响营运,资安事件反而成为不定时炸弹,造成企业商誉甚或营收受损...