CDN 与网站资讯安全服务简介

前言

当一个网站取得 Public IP 与 internet 连接时,也就表示网站正开始面对来自全球各地的连线请求,无论是善意与恶意,面对这麽多样且大量的连线需求,如何让有限的服务器的资源获得最大的应用,第一步就是要判断那些是值得服务的连线请求,但由於网路的匿名性,要判断一个连线的身份是相当困难,退而求其次,我们先将连线需求分为善意的来访与恶意的攻击两大类,而我们所要处理的事,就是先将恶意的攻击排除。

但一般的网站管理员并没有时间全天监视着网站连线状况,这个候可以透过一些工具协助管理员进行初步的防护,以下我们将介绍几种常见具易达成的方式协助网站管理员建立基本的网站防护。

CDN 服务及 IP 隐藏

许多网路服务商都有提供 CDN 的服务,如 QUIC.cloud、Cloudflare,透过这些代理服务器,你可以隐藏实际的 IP 位置,进而防止骇客直接对服务器进行攻击。

大规模 DDoS 阻断服务式攻击及暴力攻击的防御机制

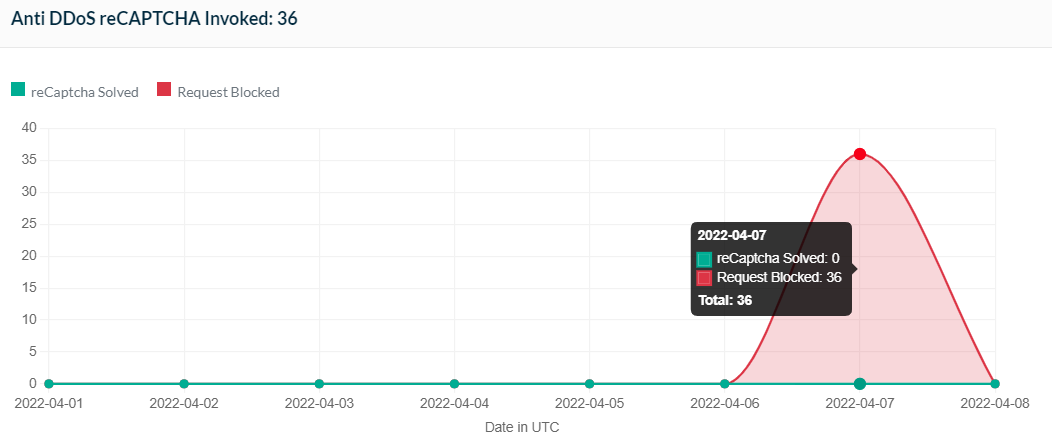

当遭遇到 DDos的攻击时,可以透过 QUIC.cloud 内建的 Anti DDoS 设定,初步的过滤掉大部份的攻击,以防止攻击的请求直接进入到我们的服务器内。

另外,由於此类攻击通常会针对 wp-login.php 和 xmlrpc.php 页面,大部份的攻击会不断猜测的使用者名称和密码。QUIC.cloud 的暴力保护机制在 CDN 级别,不需要额外的插件,因此可以大量减少服务器及网路资源

在暴力攻击的防御上,一般常使用的做法是透过 reCAPTCHA 来保护登录页面和表单提交,但如果这些 reCAPTCHA 是由服务器提供,将会浪费大量的运算资源,所以 QUIC.cloud 透过 CDN 级别提供 reCAPTCHA 来抵御 DDoS 及暴力攻击。让恶意行为者在有机会访问服务器前就被阻止了。

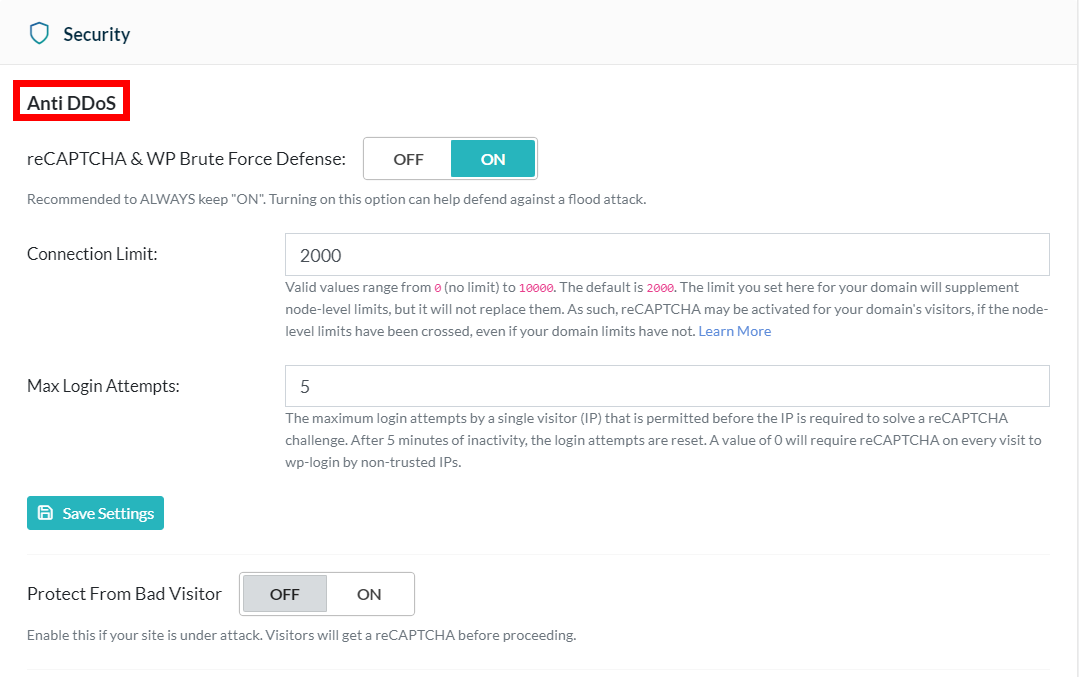

Anti DDoS 设定方式

- Connection Limit: 设定连线数的限制,如果超过的话,CDN Node 会将超过的连线导向 reCAPTCHA 以减少过多的连线

- Max Login Attempts:设定在5分钟内,同一个 IP 的 login 尝试次数上限,如果超过上限,此 IP 的连线将会被导向 reCAPTCHA

- Protect From Bad Visitor: 如果网站正在遭受大量的攻击,可以直接开启此设定,让所有的访问都先被导向 reCAPTCHA。

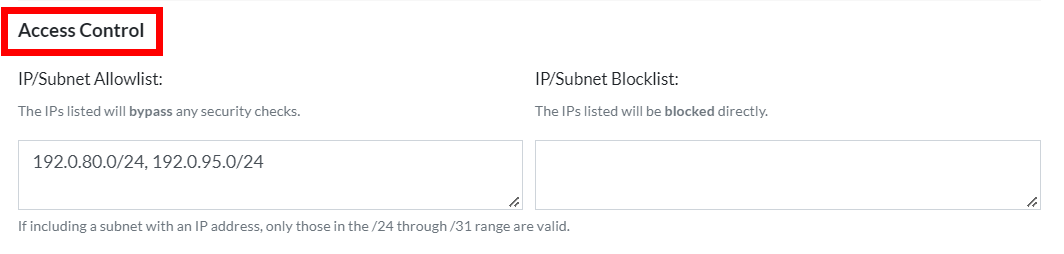

Access Control

- 这边也提供 IP 级别的 允许/阻挡 设定

Custom-Targeted Protections

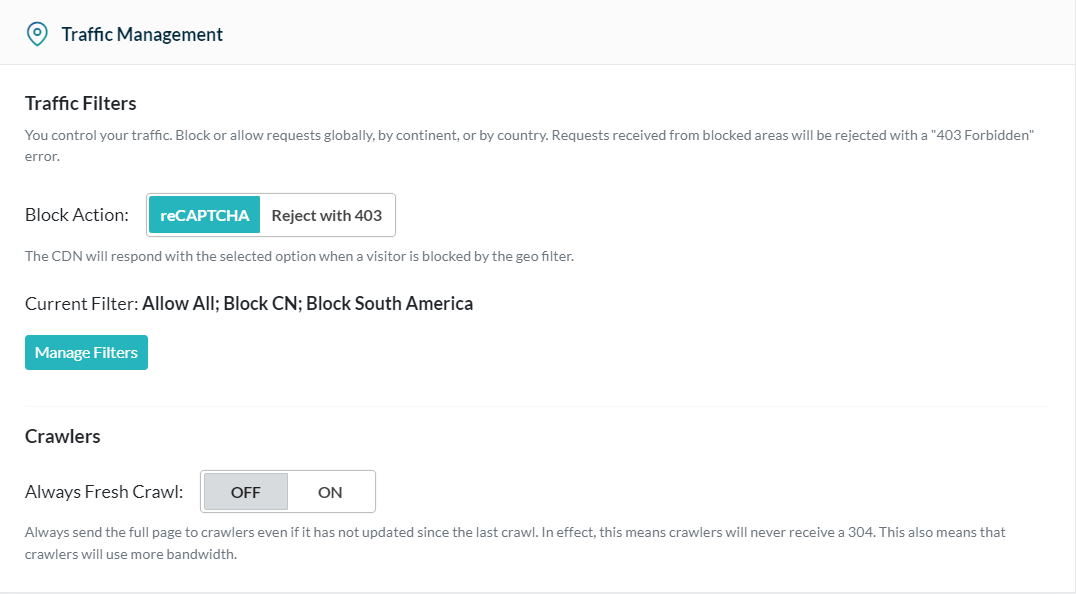

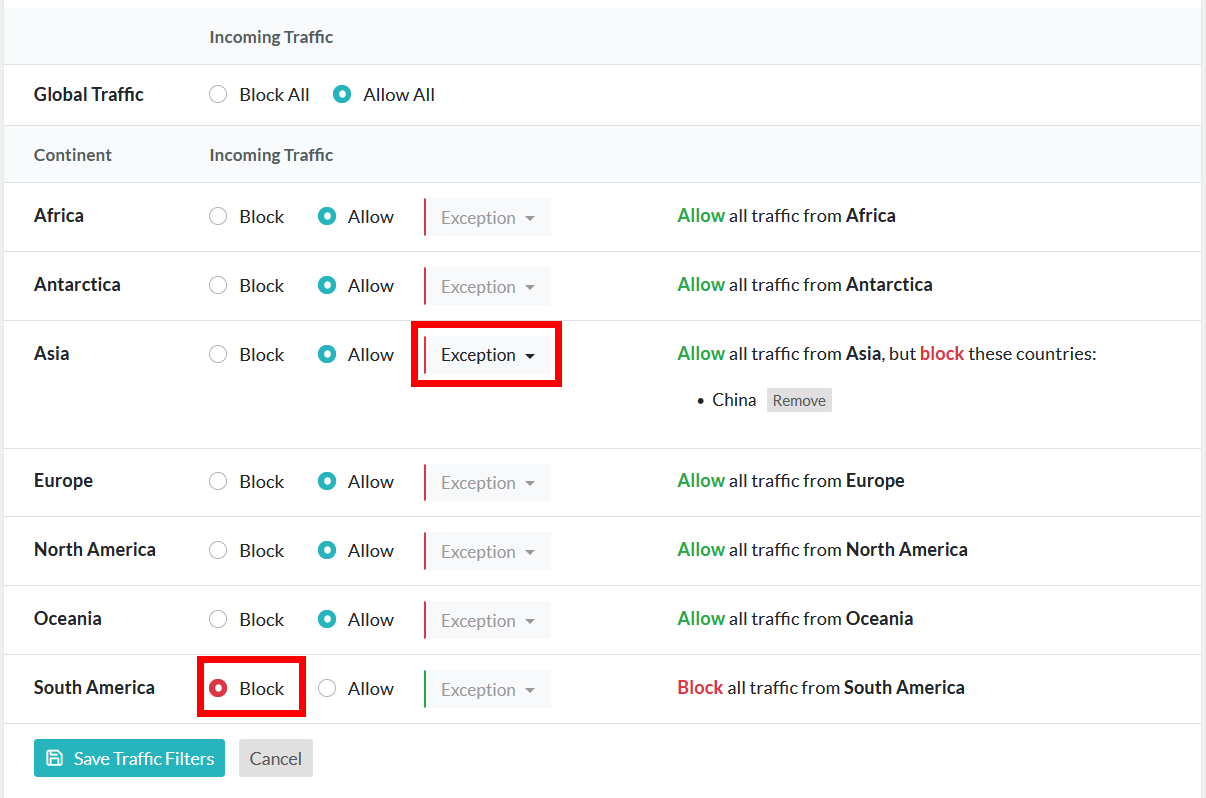

如果发现攻击者大部份来自於某些区域的 IP,QUIC.cloud CDN 也可以透过 Traffic Management 来限制这些区域的访问。

Traffic Management 设定方式

- Block Action:这边你可以选择是要回应方式要使用 reCAPTCHA 或是 403 Forbidden。

- Manage Filters:你可以选择要 允许/阻挡 来自於不同地区的访问。

- 在这个例子上我们阻挡了来自南美洲及中国的访问。

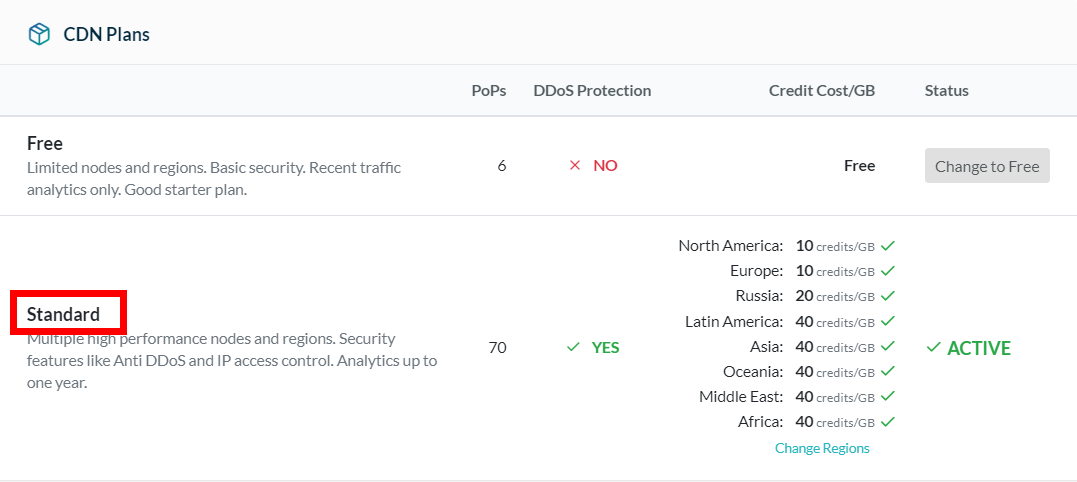

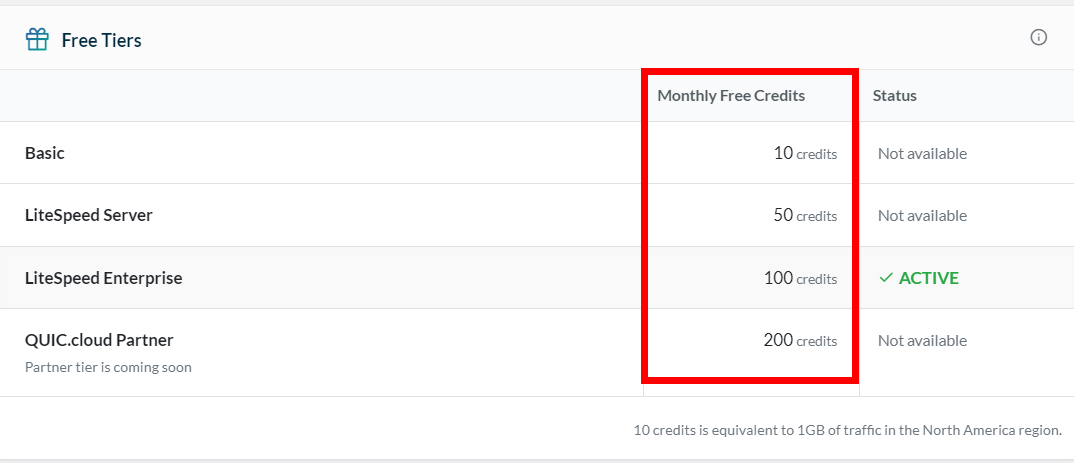

QUIC.cloud 安全性服务

最後,QUIC.cloud 这些安全性服务只有针对标准计画(Standard Plan)提供,并不适用於免费计画(Free Plan)。QUIC.cloud 每个月都会提供一定的额度(Credits)给使用者,在这个额度内都能享有免费的服务。

如果你有兴趣设定或使用 QUIC Cloud CDN service, 可以参考我之前的发文

>>: 如何清除 iMac/Macbook 上所有资料?--〖2022亲测有用〗

Day26 - AlertDialog

今天来练习第一个Dialog AlertDialog AlertDialog不仅仅提供使用者显示文字...

Day 28 (Jq)

1.意义 (1)jQuery = ƒ (函式库) console.log(typeof jQuery...

[Day1] 创客与物联网(Maker & IoT)

前言 本系列文章的开头,我们要先来了解一下物联网 (Internet of Things, IoT)...

Day22 用python写UI-聊聊Progressbar

我觉得Progressbar超可爱,这个就很适合用在要做测验之类的介面上。 ♠♣今天的文章大纲♥♦ ...

DAY22 - [React] 资料夹结构概述

今日文章目录 资料夹结构概述 参考资料 今天写一点我对 React资料结构的基础了解,在写Reac...