Day 30 - 到客户端执行弱点扫瞄并修复的心得分享 第十七天

今天是专案修补的第17天,也是铁人赛的最後一天了。

这次把剩下的低风险弱点修补完这个案子就提前结束了![]()

以下是剩下要修补的弱点资讯及改善方法,这些已在自己公司的LAB电脑验证过,待到客户端那边处理完後再复扫就行了。

弱点名称:

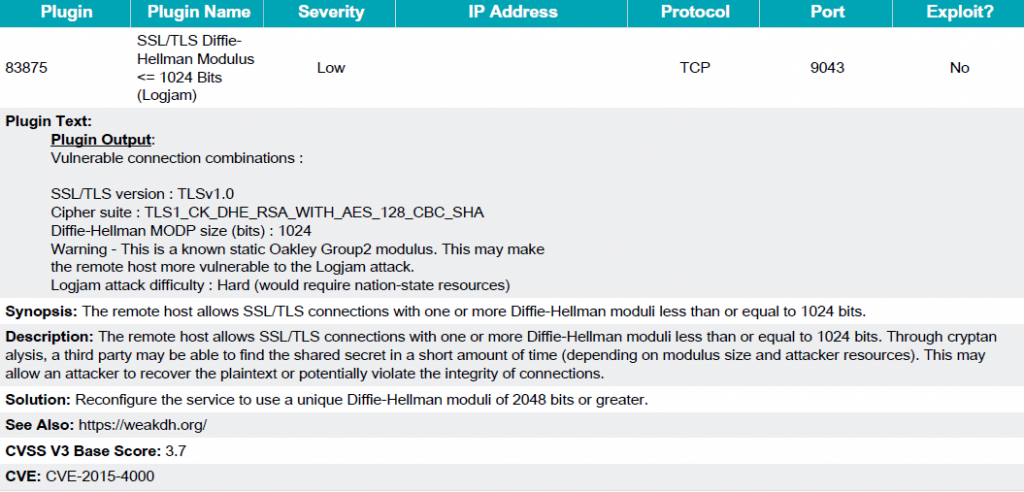

SSL/TLS Diffie-Hellman Modulus <= 1024 Bits (Logjam)

插件编号: 83875

风险程度: 低

风险原因:

服务器允许使用一个或多个Diffie-Hellman模组小於或等於1024位的SSL / TLS连接。通过密码分析,第三方可能能够在短时间内找到隐藏的共享区域(取决於模组大小和攻击者资源)。这可能使攻击者可以恢复成明码或有其他潜在的危险性。

修补方式:

重新设定服务并使用2048位元或更高位元的Diffie-Hellman模组。

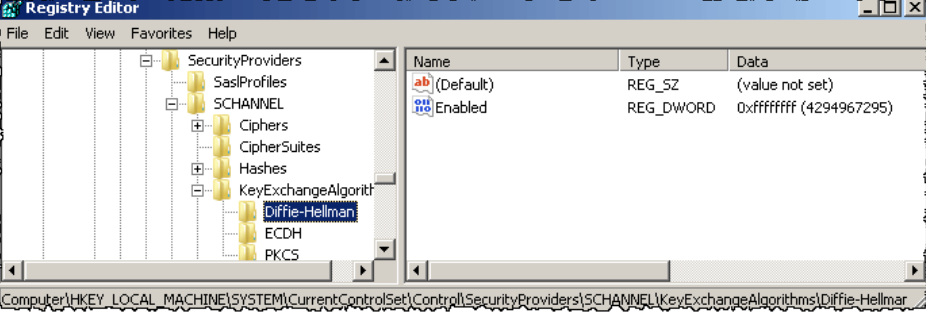

Windows修补方式:

弱点名称:

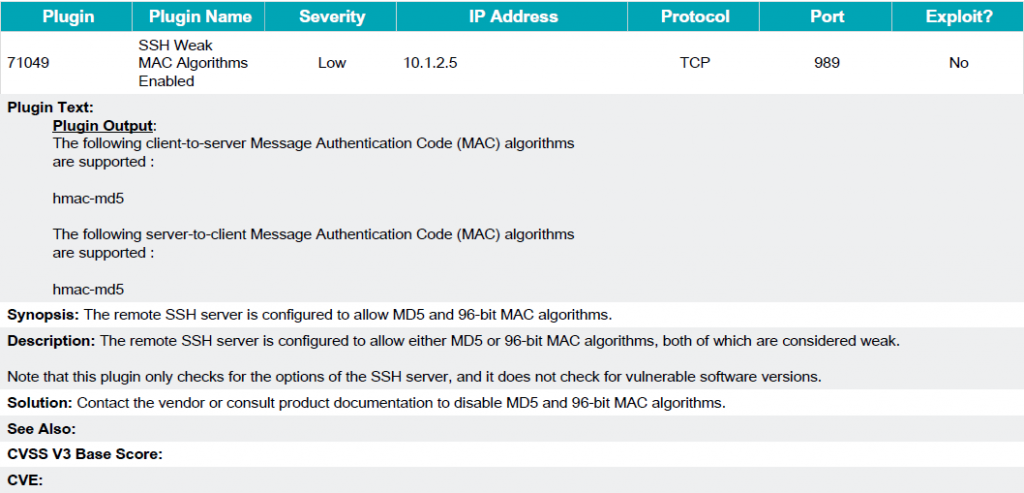

SSH Weak MAC Algorithms Enabled

插件编号: 71049

风险程度: 低

风险原因:

SSH服务配置为允许MD5或96位MAC算法,这两种算法均被视为弱算法。

修补方式:

服务有使用到SSH的软件修补方式不一定

Linux修补方式:

- vi /etc/ssh/sshd_config

- 在里面添加以下加密演算法

MACs hmac-sha1,umac-64,hmac-sha2-256,hmac-sha2-512,hmac-ripemd160

保存文件後重启SSH服务:

service sshd restart or service ssh restart

完赛感想:

开赛期间说真的有些弱点无法在自己公司内部做模拟出来去验证所找到的解决方法是否正确,这时候就只能到客户端那边去直接验证,所幸找到的解决方法都刚好解决客户的弱点问题。

资料库及Linux的解决方式是由同事协助寻找解决方法及验证 (感谢他),不然这个专案不会怎麽顺利进行,最後跟团队同仁说 辛苦了。

[Day 15] Facial Recognition - Eigenfaces

有兴趣知道特徵脸方法 (Eigenfaces)的基本原理 - 主成分分析 (PCA),推荐你看看这...

IDM替代品FDM(Free download manager)

支持windows和mac,自带中文。无vip,无广告 支持HTTP、种子和磁力链接(暂不支持ed2...

你正在为明年的年度计画做准备,『发展全面的(综合)标的』不是聪明的目标设定

-什麽是管理? -目标和目的 目标设定过程可以考虑综合因素,但目标要具体,并以关键指标衡量。在不提...

Day 07:泡沫排序(bubble sort)

如果一个阵列中的任两个元素是有排序的,是不是代表整个阵列就是排序好的? 这就是泡沫排序的想法。 如果...

内容交付网络(Content delivery network)

内容传递网络(Content Delivery Network) 内容交付网络或内容分发网络(CD...