【Day 16】 介绍 AWS 中资讯安全 - 流量相关日志

大家午安~

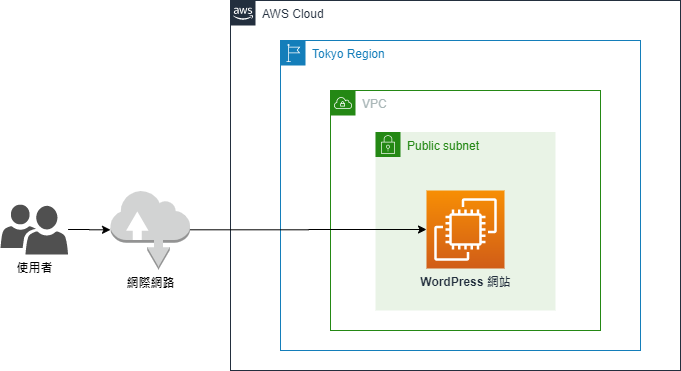

就以先前我们於 AWS 建置个人的 WordPress 网站举例(如下图所示),若要访问 WordPress 网站,使用者会透过网际网路连线到 AWS 的东京区域的客户 VPC Public Subnet 的 EC2 中

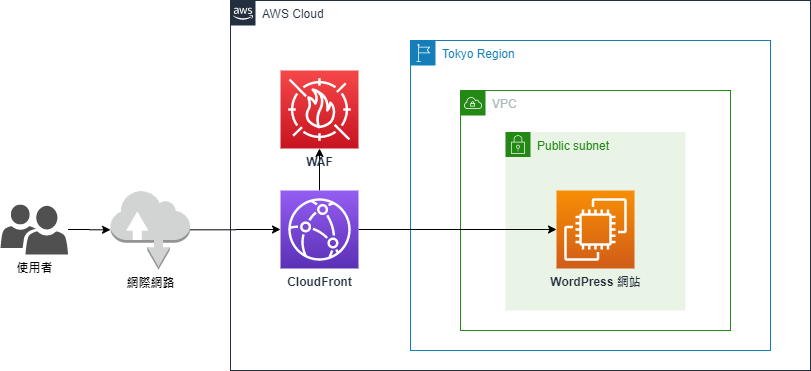

昨天我们也提到为了阻挡 DDos 类似的攻击,我们可以在 Server 前面加上 AWS CloudFront,进一步可以在AWS CloudFront 布署 WAF 规则,来避免 SQL Injection、XSS 等常见攻击(如下图所示)

而这些对应的服务也有对应的日志纪录:

VPC 日志

我们有许多服务会放在 AWS VPC (客户的虚拟网路区域)里面内,像是:虚拟机( EC2 )、资料库( RDS、Aurora )、资料仓储( Redshift )等,故我们可以透过启用 VPC 日志,来抓取传入以及传出这个 VPC 的流量资料,且这些 VPC 日志也可以把它储存到 S3 存放,已被後续分析使用。

VPC 日志有纪录很多栏位,像是:来源 & 目标 IP 位址、来源 & 目标 port、subnet 编号、流量类型、封包大小等,详细栏位说明可以详[3],後续我们也会实作如何启用 VPC 日志以及汇入 BI 进行分析。

CloudFront 日志

如果你今天在 Server 前有架设 CloudFront,那麽我们也可以建立 CloudFront 的日志来观察网路流量的情况,那CloudFront 日志包含的栏位有部分跟 VPC 相同,但有几个栏位仅有,像是:HTTP 状态码、HTTP 请求方法、用户的请求的节点、Referer、User-Agent 等,详细栏位说明可以详[1],後续我们也会实作如何启用 CloudFront 日志以及汇入 BI 进行分析。

WAF 日志

WAF 是一种 Web 应用程序防火墙,我们可以部属在 CloudFront 上制定规则控制流量的分发,故 CloudFront 日志与 WAF 日志最大不同是,WAF 日志有纪录此笔踩到的规则编号、规则的动作( Allow / Block )等,详细栏位说明可以详[2],後续我们也会实作如何启用 WAF 日志以及汇入 BI 进行分析。

因应不同的架构、不同的需求以及情境,使用者可以自行评估需要哪些日志资料并进行资料蒐集、分析,明天我们会先实作 - 『如何启用 VPC 日志以及汇入 BI 进行分析』

那就明天见罗 : D ~

如果有任何指点与建议,也欢迎留言交流,一起漫步在 Data on AWS 中。

参考&相关来源:

[1] CloudFront 日志

https://docs.aws.amazon.com/zh_tw/AmazonCloudFront/latest/DeveloperGuide/logging.html

[2] WAF 日志

https://docs.aws.amazon.com/zh_tw/waf/latest/developerguide/logging.html

[3] VPC 日志

https://docs.aws.amazon.com/zh_tw/vpc/latest/userguide/flow-logs.html#flow-logs-basics

>>: android studio 30天学习笔记-day 15-databinding 双向绑定

资安制度建立前须蒐集的资料

一、充份授权 企业或机构应指派专责人员(Chief Information Security Off...

Day 8 jinja (3)

前言 今天一样是 jinja 的内容,会讲到模板的继承。这个在网页有固定排版或是格式的时候很好用,不...

Day 25 - 重覆呼叫shioaji.Shioaji()产生的记忆体问题-修正篇

在前一天的Day 24 - Shiaoji.Login踩坑经验及修正中,谈到在执行login动作时,...

【Day30】我结束,换你了

挖,我居然真的完成这 30 天发文的活动,我觉得我好棒棒 XD。 统整 30 天的内容 给 Azur...

[Day13] 在 GCP 上面设定防火墙

我们一台主机上面,通常会有好几个程序/服务在跑,这些功能会分别监听并占用一个或多个 port。例如 ...