PGP 暗号化: 何に使われるのか? どのように使うのか?

フィル・ジマーマンは1991年にPretty Good Privacy(PGP)を作成しました。1993年のある時点で、PGPは米国政府によって「輸出不可能な武器」とみなされ、ジマーマンに対して実際に刑事捜査が開始されました。

(上の写真は PGP の作者 Phil Zimmermann です。)

基本的に、フィル・ジマーマンが政治的な駒として投獄されずに済んだのは、MIT がPGP コードをオープンソース化したからです。

MITはPGPコードを含む600ページの書籍を出版することでジマーマンを擁護した。つまり、もしフィル・ジマーマンが違法な武器商人ならば、アメリカで最も権威のある大学の一つであるMITもまた違法な武器商人であるということだ。新たに設立された電子フロンティア財団は、別の難題を抱える暗号学者の事件を引き継ぎ、1995年にはソフトウェアコードは言論の一形態であり、したがって憲法修正第一条で保護されるとの画期的な判決に至った。1996年、連邦政府はPGPの国際的な公開に対する刑事訴追を中止すると発表した。違法な武器商人としての奇妙で望まぬ一時を経て、フィル・ジマーマンはかつての自分、つまりプログラマーであり公民権運動家であった自分に戻った。

現在では、電子メールなど、さまざまな形式の通信の署名と暗号化に主に使用されています。

30年続くプロジェクトのほとんどは、その期間内に廃止されますが、PGPは例外です。多くのメールプロバイダーが暗号化にこの標準を採用しているため、PGPはこれまで以上に重要になっています。例えば、プライバシー重視のメールプロバイダーとして最も人気のあるProtonMailは、暗号化にPGPを使用しています。

PGP 暗号化はどのように機能しますか?

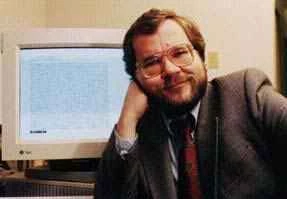

PGP がどのように動作するかを説明します。

- AさんはBさんと安全に通信したいと考えています。

- A さんは PGP の秘密キーと公開キーを作成します。

- AさんはBさんと公開鍵を共有します。

- 人 B は人 A の公開鍵を使用してメッセージを暗号化します (自分の秘密鍵で署名します)。

- 人 B は、人 A の秘密鍵を使用してメッセージを復号化することによってのみ読み取ることができる暗号化されたメッセージを送り返します。

- これで、A さんはメッセージを復号化し、安全かつ正常に通信できるようになります。

以下はWikipediaからのグラフによる内訳です。

簡単に言えば、スヌーピングの仲介者が存在する可能性のないエンドツーエンドの暗号化を提供します。

技術的にはブロードコムがPGPを所有している

もともと、PGP 暗号化ソフトウェアの権利は 1991 年当時、PGP Inc に属していました。それ以来、同社は大きく変化しました。

最近ではSymantecに買収されましたが、その後SymantecはBroadcom, INCに買収されました。現時点では、PGPはBroadcomが所有しています。

しかし、GnuPGはOpenPGP標準を利用し、永久に完全に無料で使用できる非常に人気のある代替手段です。これらの形式は同一です。

GnuPG は以下のように説明しています:

GnuPGは、 RFC4880 (別名PGP )で定義されているOpenPGP標準の完全かつ無料の実装です。GnuPGを使用すると、データや通信を暗号化および署名できます。また、多機能な鍵管理システムと、あらゆる種類の公開鍵ディレクトリへのアクセスモジュールを備えています。GnuPG(別名GPG)は、他のアプリケーションとの容易な統合機能を備えたコマンドラインツールです。豊富なフロントエンドアプリケーションとライブラリが用意されています。GnuPGは、S/MIMEとセキュアシェル(SSH)もサポートしています。

GnuPGは1997年の導入以来、フリーソフトウェア(つまり、あなたの自由を尊重するソフトウェア)です。GNU一般公衆利用許諾書(GNU General Public License )の条件に基づき、自由に使用、改変、配布することができます。

PGP暗号化メッセージの作成方法

PGPで暗号化されたメッセージ、テキスト、メールの作成は想像以上に簡単です。GnuPGには、ほぼすべてのOSやディストリビューションに対応した使いやすいクライアントがあります。

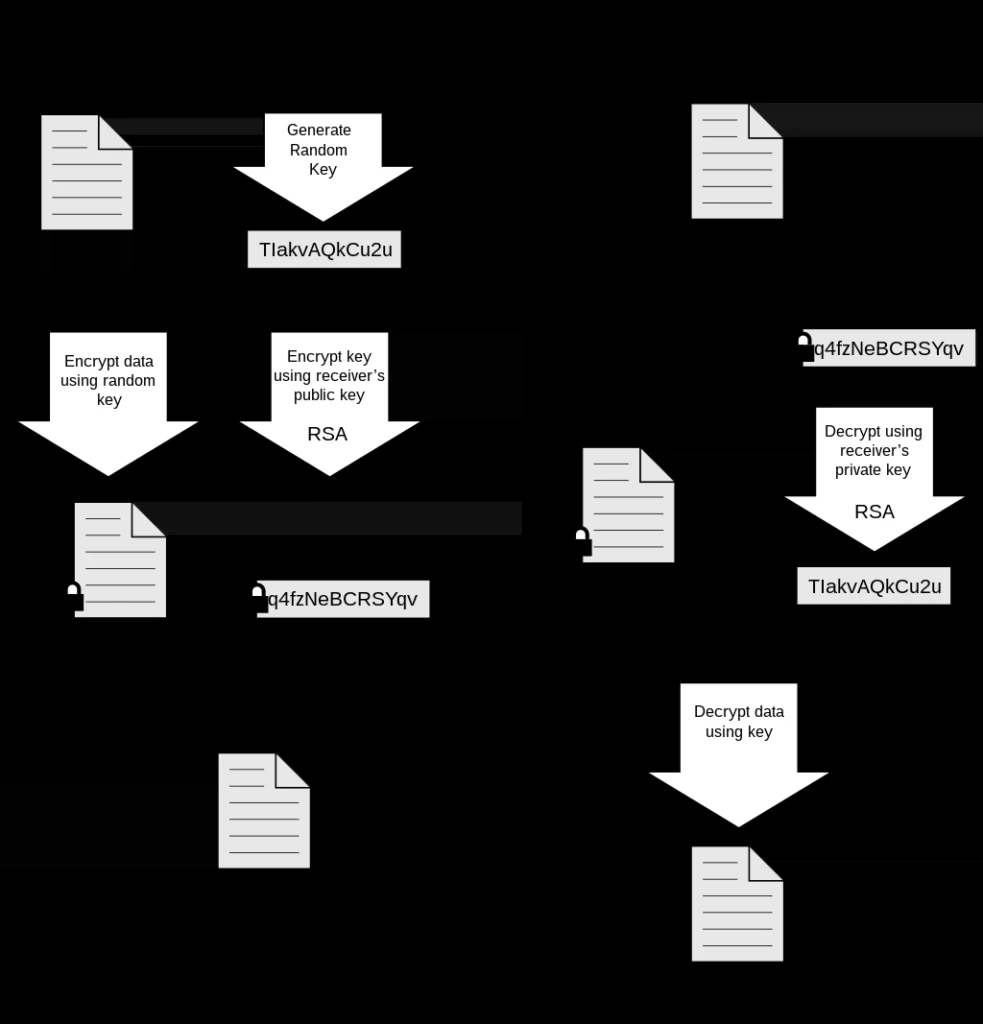

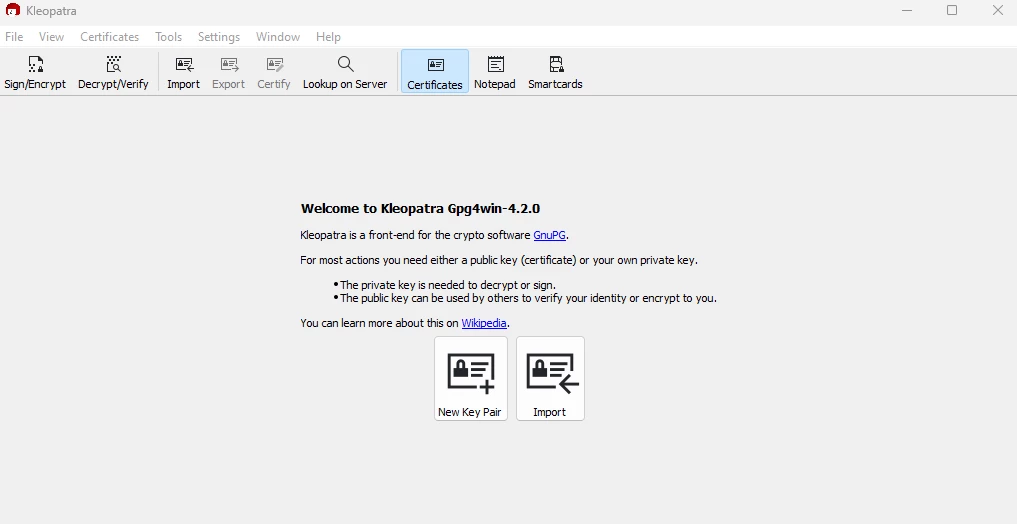

Windows (私のメインの OS) では、 Gpg4winと呼ばれます。

上記のリンクからダウンロードし、インストールして実行するだけです。すると、次の画面が表示されます。

「新しいキーペア」をクリックし、それに関連付けられた希望の名前とメールアドレスを入力します。

生成されたキーをパスフレーズで保護することを強くお勧めします。デバイスによっては、キーの生成に少し時間がかかる場合があります。

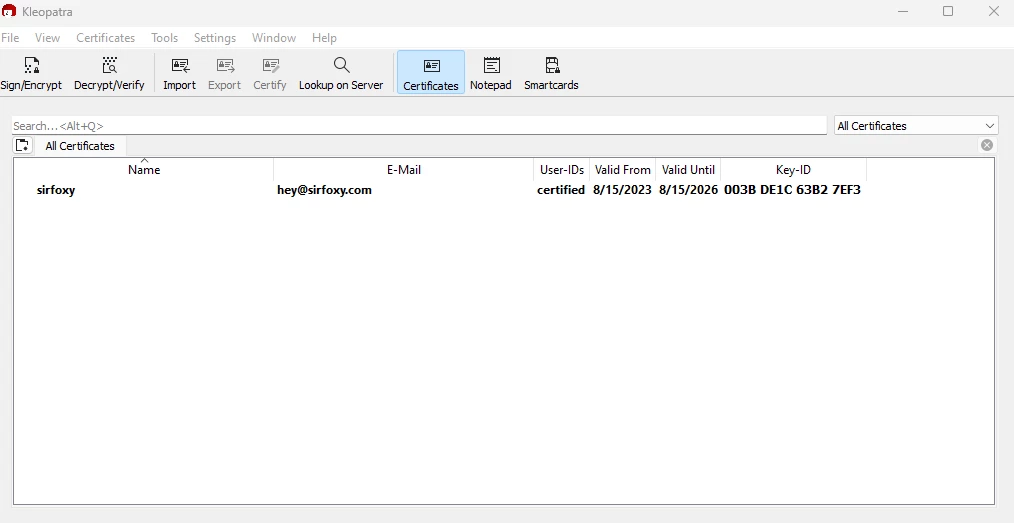

生成されたキーが表示されます。

たとえば、私の公開鍵は次のようになります。

-----BEGIN PGP PUBLIC KEY BLOCK----- Comment: User-ID: sirfoxy <[email protected]> mDMEZNvH/hYJKwYBBAHaRw8BAQdA5YteukOJVCxoVCwExnd/QkQL3lartpS2HZnG o70PsVG0GXNpcmZveHkgPGhleUBzaXJmb3h5LmNvbT6ImQQTFgoAQRYhBFA9/Ovv 59srD6B6bgA73hxjsn7zBQJk28f+AhsDBQkFpNMSBQsJCAcCAiICBhUKCQgLAgQW AgMBAh4HAheAAAoJEAA73hxjsn7zBo8A/3zrfLrOciQV8ejsMgjsZ0eeZeUbIUNv K8Wk79VW7aX/APwNzbWRG7uRnsko74uOjMAqBf0cG8CmWCi6V+WaceKVCbg4BGTb x/4SCisGAQQBl1UBBQEBB0ADxsrbA9dIrtKliKQ4oM2AdWUTgmBEkvR7OPNHzSvy RwMBCAeIfgQYFgoAJhYhBFA9/Ovv59srD6B6bgA73hxjsn7zBQJk28f+AhsMBQkF pNMSAAoJEAA73hxjsn7zE1oA/1PBhk3ZXu0rZuND7b5c8zVddQSNOJ9fZM3vjkTQ VO4XAP9+H5WSbY9SFCIvJYqDetIZlwH7i0a985wnb3F2J9ULAA== =mggY -----END PGP PUBLIC KEY BLOCK-----これで誰でもその公開鍵を使用して私との通信を暗号化できるようになります。-----BEGIN PGP PUBLIC KEY BLOCK----- Comment: User-ID: sirfoxy <[email protected]> mDMEZNvH/hYJKwYBBAHaRw8BAQdA5YteukOJVCxoVCwExnd/QkQL3lartpS2HZnG o70PsVG0GXNpcmZveHkgPGhleUBzaXJmb3h5LmNvbT6ImQQTFgoAQRYhBFA9/Ovv 59srD6B6bgA73hxjsn7zBQJk28f+AhsDBQkFpNMSBQsJCAcCAiICBhUKCQgLAgQW AgMBAh4HAheAAAoJEAA73hxjsn7zBo8A/3zrfLrOciQV8ejsMgjsZ0eeZeUbIUNv K8Wk79VW7aX/APwNzbWRG7uRnsko74uOjMAqBf0cG8CmWCi6V+WaceKVCbg4BGTb x/4SCisGAQQBl1UBBQEBB0ADxsrbA9dIrtKliKQ4oM2AdWUTgmBEkvR7OPNHzSvy RwMBCAeIfgQYFgoAJhYhBFA9/Ovv59srD6B6bgA73hxjsn7zBQJk28f+AhsMBQkF pNMSAAoJEAA73hxjsn7zE1oA/1PBhk3ZXu0rZuND7b5c8zVddQSNOJ9fZM3vjkTQ VO4XAP9+H5WSbY9SFCIvJYqDetIZlwH7i0a985wnb3F2J9ULAA== =mggY -----END PGP PUBLIC KEY BLOCK-----

たとえば、私との独自の PGP 暗号化会話を作成するために必要なことは、公開キーをインポートし、メッセージを書き、秘密キーでそのメッセージに署名することだけです (すべてGpg4winまたは代替手段を通じて可能です)。

そうすると、電子メール、ソーシャル メディア、 25230などのあらゆるプラットフォームを通じてそのメッセージを私に送信することができ、誰も何も理解できなくなります。

秘密鍵で復号するまで、完全に暗号化された状態になります。エンドツーエンド暗号化なので、仲介者には意味不明な文字列しか見えません。

とても簡単です。さらに、お気に入りのクライアントと統合して、通信を自動的に暗号化することもできます。

PGP暗号化でプライバシーを自分の手に取り戻す

プライバシーに対する懐疑心がますます高まっている時代に、プライバシーの力を自分の手に戻すことは決して悪いことではありません。

結局のところ、Philip Zimmermann が PGP を書いたのもまさにこのためです。

それは個人的なことであり、プライベートなことです。そして、それはあなた以外の誰のビジネスでもありません。政治キャンペーンを計画しているかもしれませんし、税金について話し合っているかもしれませんし、不倫をしているかもしれません。あるいは、抑圧的な国で反体制派の政治家と連絡を取っているかもしれません。どんな場合でも、プライベートな電子メールや機密文書を他人に読まれたくはないはずです。プライバシーを主張することに何の問題もありません。プライバシーは憲法と同じくらい簡単なものです。

プライバシーの権利は、権利章典全体に暗黙的に規定されています。しかし、アメリカ合衆国憲法が制定された当時、建国の父たちは私的な会話の権利を明示的に規定する必要性を感じていませんでした。それは愚かな行為だったでしょう。200年前、すべての会話は私的なものだったのです。誰かが聞いている限り、納屋の裏に行ってそこで会話をすることができました。誰にも知られずに盗聴されることはありませんでした。私的な会話の権利は、当時の技術水準を鑑みると、哲学的な意味だけでなく、物理法則的な意味においても自然権でした。

しかし、電話の発明に始まる情報化時代の到来とともに、すべてが変わりました。今では、ほとんどの会話が電子的に行われています。そのため、私たちの最もプライベートな会話が、知らないうちに公開される可能性があります。携帯電話の通話は、無線機を持っている人なら誰でも盗聴される可能性があります。インターネット経由で送信される電子メールは、携帯電話の通話よりも安全ではありません。電子メールは急速に郵便に取って代わり、かつてのような目新しいものではなく、誰にとっても当たり前のものになりつつあります。

最近まで、政府が一般市民のプライバシーを侵害したい場合、紙の郵便物を傍受し、蒸気で開封して読むために、ある程度の費用と労力を費やす必要がありました。あるいは、少なくとも自動音声認識技術が利用可能になる前は、電話の会話を盗聴し、場合によっては書き起こす必要がありました。このような労働集約的な監視は、大規模な監視には現実的ではありませんでした。重要なケースで、価値があると判断された場合に限って行われていました。これは、釣り針と釣り糸を使って一度に一匹ずつ魚を捕まえるようなものです。今日では、電子メールは、興味深いキーワードを、検知されることなく、大規模かつ日常的に自動的にスキャンすることができます。これは、流し網漁のようなものです。そして、コンピュータ処理能力の飛躍的な向上により、音声トラフィックでも同じことが可能になりつつあります。

もしかしたら、あなたは自分のメールが十分に正当なものなので、暗号化は不要だと考えているかもしれません。もしあなたが本当に法を遵守し、何も隠すことがない市民なら、なぜいつも郵便物をハガキで送らないのでしょうか?なぜ要求があれば薬物検査を受けないのでしょうか?なぜ警察の家宅捜索に令状が必要なのでしょうか?何かを隠そうとしているのでしょうか?封筒の中に郵便物を隠すということは、あなたは反逆者か麻薬の売人、あるいは偏執狂なのでしょうか?法を遵守する市民がメールを暗号化する必要があるのでしょうか?

もし誰もが、法を遵守する市民は郵便物にハガキを使うべきだと信じていたらどうなるでしょうか?もし、反体制派が封筒を使ってプライバシーを主張しようとしたら、それは疑いの目を向けられるでしょう。おそらく当局は、何を隠しているのか確かめるために彼の郵便物を開けるでしょう。幸いなことに、私たちはそのような世界には住んでいません。なぜなら、誰もがほとんどの郵便物を封筒で保護しているからです。ですから、封筒を使ってプライバシーを主張することで誰も疑いの目を向けられることはありません。数の多さは安全の証です。同様に、善意の有無にかかわらず、誰もがすべての電子メールを日常的に暗号化し、暗号化を使って電子メールのプライバシーを主張することで誰も疑いの目を向けられないようにすれば良いでしょう。これを一種の連帯と考えてください。

1991年に成立した包括的犯罪対策法案である上院法案266号には、ある不穏な条項が隠されていました。この拘束力のない決議が成立した場合、安全な通信機器メーカーは製品に特殊な「落とし戸」を設置することを義務付けられ、政府は誰でも暗号化されたメッセージを読めるようになっていたでしょう。この決議には、「電子通信サービス提供者および電子通信サービス機器メーカーは、通信システムが、法律によって適切に認められた場合、政府が音声、データ、その他の通信の平文コンテンツを取得できるようにすることを保証するべきである、というのが議会の見解である」と記されています。この法案が、市民権擁護団体や業界団体による激しい抗議を受けて否決される直前、私がその年にPGPを電子的に無料で公開するきっかけとなったのです。

1994年の法執行機関向け通信支援法(CALEA)は、電話会社に対し、中央局のデジタル交換機に遠隔盗聴ポートを設置することを義務付け、「ポイント・アンド・クリック」方式の盗聴のための新たな技術基盤を構築した。これにより、連邦捜査官は外出して電話回線にワニ口クリップを取り付ける必要がなくなった。今や、捜査官はワシントンの本部に居ながらにして、あなたの通話を盗聴できるのだ。もちろん、盗聴には依然として裁判所命令が必要な法律は残っている。しかし、技術基盤は何世代にもわたって存続する一方で、法律や政策は一夜にして変わることもある。監視に最適化された通信基盤が一旦定着すると、政治情勢の変化がこの新たに獲得した権力の濫用につながる可能性がある。政治情勢は、新政権の選出によって変化するかもしれないし、あるいはもっと急激には、連邦政府ビルの爆破事件によって変化するかもしれない。

CALEA が可決されてから 1 年後、FBI は、米国のすべての主要都市ですべての通話の 1% を同時に盗聴できる機能を電話会社にインフラに組み込むよう義務付ける計画を明らかにしました。これは、盗聴可能な電話の数が以前のレベルの 1000 倍以上に増加することを意味します。以前は、米国では連邦、州、地方レベルを合わせて、裁判所命令による盗聴が年間約 1000 件しかありませんでした。政府がすべての通話の 1% を盗聴するのに十分な数の盗聴命令に署名するのに十分な数の裁判官を雇うことさえ難しいのに、ましてやすべての通話をリアルタイムで盗聴するのに十分な数の連邦捜査官を雇うことなど考えられません。これだけの量の通話を処理する唯一妥当な方法は、オーウェル風の大規模な自動音声認識技術を応用して、興味深いキーワードや特定の話者の声を検索し、すべてをふるいにかけることです。政府が最初の1%のサンプルで標的を発見できない場合、標的が発見されるまで、あるいは全ての電話回線で破壊活動の通信がないか確認されるまで、盗聴は別の1%に移される可能性がある。FBIは、将来を見据えた計画を立てるためにこの権限が必要だと述べた。この計画は激しい非難を呼び、議会で否決された。しかし、FBIがこのような広範な権限を要求したという事実自体が、彼らの意図を露呈している。

プライバシーに関しては、技術の進歩は現状維持を許さないでしょう。現状は不安定です。もし私たちが何もしなければ、新技術は政府に、スターリンが夢にも思わなかったような新たな自動監視能力を与えてしまうでしょう。情報化時代においてプライバシーを守る唯一の方法は、強力な暗号技術です。

暗号技術の利用を望むからといって、政府への不信感を抱く必要はありません。あなたのビジネスは、ライバル企業、組織犯罪、あるいは外国政府によって盗聴される可能性があります。例えば、いくつかの外国政府は、自国の企業の競争力を高めるために、他国の企業に対する信号諜報活動を行っていることを認めています。皮肉なことに、1990年代に米国政府が暗号技術を制限したことで、外国の情報機関や組織犯罪に対する米国企業の防衛力が弱体化しました。

政府は、暗号が国民との権力関係において極めて重要な役割を果たすことを熟知しています。1993年4月、クリントン政権は、ブッシュ政権発足以来、国家安全保障局(NSA)で開発が進められていた、大胆な新たな暗号政策構想を発表しました。この構想の目玉は、NSAの機密性の高い新たな暗号アルゴリズムを搭載した、クリッパーチップと呼ばれる政府製の暗号装置でした。政府は、民間企業に対し、セキュアフォン、セキュアファックスなど、あらゆるセキュア通信製品にクリッパーチップを組み込むよう奨励しました。AT&Tは、セキュア音声製品にクリッパーチップを搭載しました。ただし、問題は、製造時に各クリッパーチップに固有の鍵がロードされ、政府がそのコピーを保管し、エスクローに預けるという点です。しかし、心配は無用です。政府は、これらの鍵を使用して通信内容を読み取るのは「法律で正当に認められた場合」のみだと約束しています。もちろん、クリッパーチップを完全に有効にするためには、他の暗号技術を違法化することが次の論理的なステップとなるでしょう。

政府は当初、クリッパーの使用は任意であり、他の種類の暗号の代わりに使用を強制されることはないと主張していた。しかし、クリッパーチップに対する国民の反発は強く、政府の予想以上に強かった。コンピュータ業界はこぞってクリッパーの使用に反対を表明した。ルイス・フリーFBI長官は1994年の記者会見で、クリッパーが国民の支持を得られず、FBIの盗聴が政府管理外の暗号によって阻止された場合、FBIは立法府による救済を求めるしかないと答えた。その後、オクラホマシティの悲劇の後、フリー長官は上院司法委員会で、強力な暗号の一般公開は政府によって制限されるべきだ(ただし、爆弾犯が暗号を使用したと示唆した者はいなかった)。

政府のこれまでの実績を見ると、彼らが私たちの市民的自由を決して侵害しないという確信は持てません。FBIのCOINTELPROプログラムは、政府の政策に反対する団体を標的としていました。彼らは反戦運動や公民権運動をスパイし、マーティン・ルーサー・キング牧師の電話を盗聴しました。ニクソン大統領は敵リストを持っていました。そしてウォーターゲート事件もありました。さらに最近では、議会がインターネット上の市民的自由を制限する法律を可決しようと試みたり、可決したりしています。クリントン政権の一部は、おそらく政治的利用を目的として、共和党公務員に関するFBIの機密ファイルを収集しました。また、一部の熱心すぎる検察官は、政敵の性的不品行を暴くために、地の果てまでも行く覚悟を示しました。過去1世紀において、政府に対する国民の不信感が今日ほど政治的立場を問わず広く浸透した時期はありません。

1990年代を通して、暗号を非合法化しようとする政府の不穏な傾向に抵抗したいのであれば、暗号が合法である今のうちに、できる限り暗号を使うことが一つの対策だと考えていました。強力な暗号が普及すれば、政府がそれを犯罪化することは難しくなります。したがって、PGPの使用は民主主義を守る上で有益です。プライバシーが非合法化されれば、プライバシーを守れるのは無法者だけになってしまうでしょう。

PGPの導入は、長年にわたる国民の抗議と業界からの輸出規制緩和への圧力に加え、効果を発揮したようだ。1999年の年末、クリントン政権は暗号技術の輸出政策を抜本的に転換すると発表した。実質的に輸出規制体制全体を撤廃したのだ。今、ついに私たちは、強度に上限のない強力な暗号技術を輸出できるようになった。長い闘いの末、少なくとも米国における輸出規制に関しては、ついに勝利を収めた。各国政府によるインターネット監視強化の影響を緩和するため、強力な暗号技術の導入に向けた努力を継続しなければならない。そして、FBIの反対を押し切って、国内で暗号技術を使用する権利を確立する必要もある。

PGPは、人々が自らのプライバシーを自ら管理することを可能にします。社会的なニーズはますます高まっています。だからこそ、私はPGPを開発しました。