ISO 27001 资讯安全管理系统 【解析】(二十四)

(二) 风险分析

ISO 27005从一开始就强调不是方法论,此标准只是资讯安全风险管理指引,所以方法论还是要由组织自行决定。方法论区分定性法及定量法,目前大都采用定性法,两种方法论各有利弊,定性法是使用量度尺标,针对重要的推论区分为低、中、高评等,及这些推论可能发生的机率;定量法是使用数值法则定义推论结果与发生机率,所以最後要推论的都是发生的机率,所谓的机率就我个人来看,有发生就是一、没发生就是零,在零跟一之间找到一个比率或数值,去看看发生的机率有多高,这好像投掷一个钱币去猜他是正面还是反面的机率一样。所幸的是,还有一些因素可以参考,就前面的风险模型来看,你的防护措施做得愈不完整表示漏洞愈多,那入侵的机率应该就会愈高;如果能做到滴水不露,那发生机率自然而然地就会降下来,所以在这个步骤要去分析前一个风险识别所识别出来的结果,利用一些方法去分析情景发生的机率有多高。例如:第二个情景是离开时未登出个人电脑导致客户资料被有心的同事窃取,接下来就是要分析这个情景实际发生的机率及造成的後果。区分下列的步骤:

- 後果分析

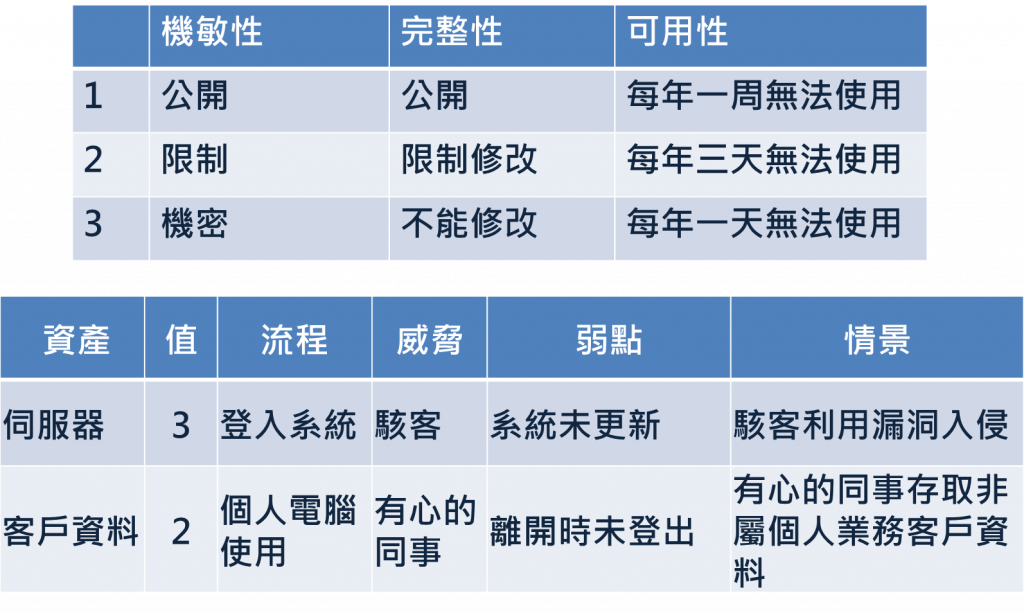

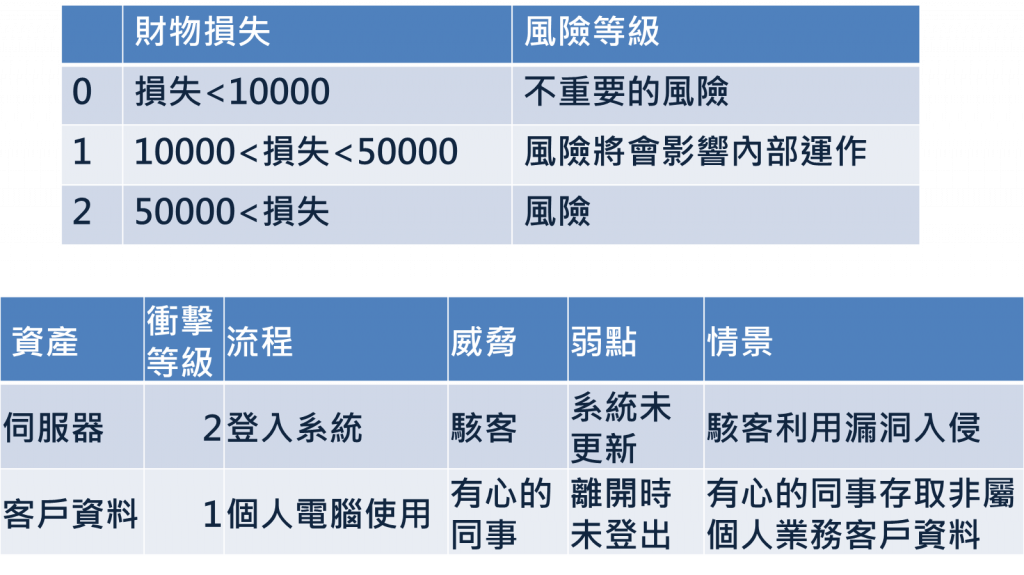

利用前述所分析出的情境清单,包括对威胁、脆弱点与被影响的资产与对资产与企业运作的推论结果,在假设违背资讯安全的基础上评估潜在或实际之资讯安全事件将导致对组织营运的冲击。资产价值必须被考量,并利用一个或一系列事态的输出模型来确定,或由实验研究或历史资料来推断结果或对营运的影响,也可以由企业因资产损坏与破坏造成的损失来推论後果。经过分析後,产生用资产和冲击准则来表示事件情景评估後果的清单,换言之这项分析是整合一开始设定的风险评估准则与识别出来的情景。下面的范例可以用来说明後果分析到底如何执行,如此就可以建立资产和冲击准则来表示事件情景评估後果的清单。

<<: [自学笔记]关於SVN(Subversion) 版本控制系统

>>: [CSS] Flex/Grid Layout Modules, part 16

Azure - Day1 储存体帐户 (Storage Accounts)

Home -> 资源群组(Resource Groups) -> 储存体帐户(Stor...

[Day4] Rust 闭包以及判断式

话就不多说了,直接开始今天的内容吧 闭包 闭包的别称为「匿名函数」有三个特点 可以像函数一样被呼叫 ...

21 - Commitlint - Lint Commit 讯息

git 的 commit 讯息是个随意格式的纯文字文件,使用者可以使用 commit 的讯息快速理解...

Day.9 进入 ARM 世界: ARM Cortex-M 暂存器介绍

ARM Cortex Overview ARM Architecture 从第七代开始,分为三种配置...

[ Raspberry Pi ] Compute module 4 eMMC 烧录流程 ((CM4))

终於拿到手的Raspberry Pi Compute module 4 参考 官网 (确保电脑没有连...