Day 16 弹性使用网路安全-WAF

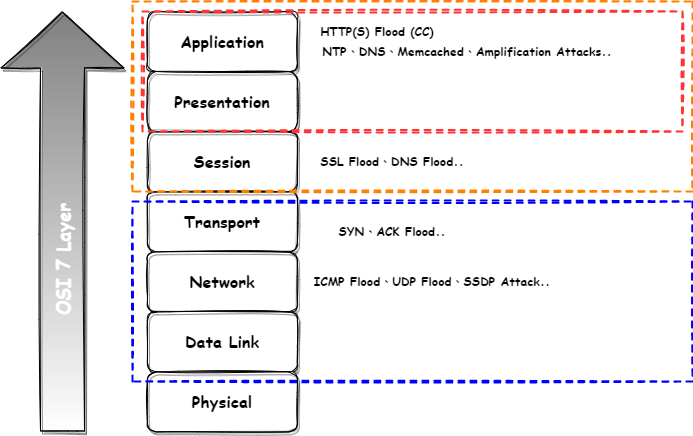

网际网路的兴盛离不开Http、Https两种协议的功劳,但在网路世界中,DDOS、CC Attack、Http Flood的灾情频传,骇客们通过钻研各种协议的漏洞,来达成耗损网站资源以至於无法正常运作

正所谓,害人之心不可有;防人之心不可无,因此也要好好保护自己的网站

分散式阻断服务攻击(Distributed Denial of Service,DDoS)

为目前一种最常见的网路攻击,因其攻击的技术难度不高甚至访间都有很多攻击程序可以找的到,并且攻击目标大多为网路服务目的是开放给大众的金融、游戏娱乐、电商平台、影音直播..等产业,因此无法透过一些网路防火墙的限制方式完全拒绝攻击,因此能直接的造成提供的服务不可用的重大商业损失

几种常见的DDoS目的:

-

消耗网路频宽资源:大量占用目标物服务器频宽造成网路堵塞

ICMP Flood、UDP Flood、SSDP Attack、NTP Amplification Attacks、DNS Amplification Attacks、Memcached Amplification Attacks -

消耗服务器资源:透过TCP三项交握协议特性,达到目标服务器CPU及RAM过载

SYN Flood、SYN ACK Flood、ACK Flood、ICMP Flood、Sockstress Attack -

消耗应用服务资源:透过大量session及特殊封包模式等,增加回应时间造成应用的功能瓶颈

HTTP Flood(CC)、DNS Flood、SSL Flood、Slowloris Attack

常见的DDOS攻击类型

网页应用防火墙(Web Application Firewall,WAF)

网页应用防火墙(Web Application Firewall,WAF),主要是针对Web、APP等服务而建构出的第七层防御服务,并针对分散式Http Flood(CC Attack)、SQL Injection、恶意Bot爬虫等OWASP top 10等网路攻击行为进行防护,同时WAF也是反向代理的结构,可以避免後端服务器或是负载均衡直接暴露IP

实务操作WAF:

-

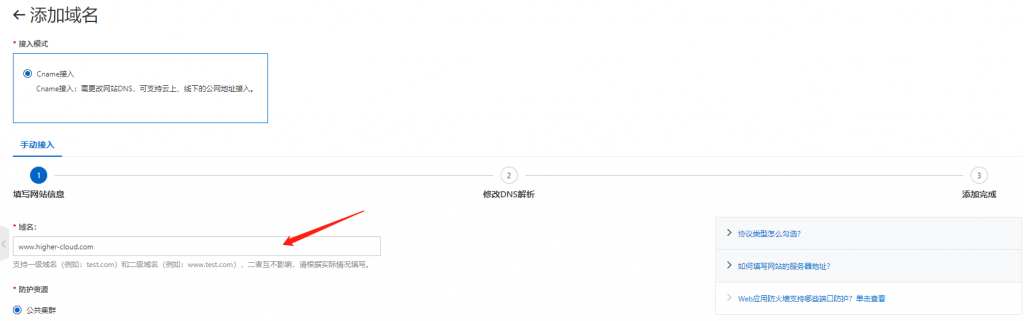

在目录选择Web应用防火墙後,选择网站接入

-

填入欲保护的域名

-

协议类型可按照需求进行勾选,但建议按照此处配置;同时如果後端有设置Load Balancer,这里将之前建立好的ALB的域名填入

-

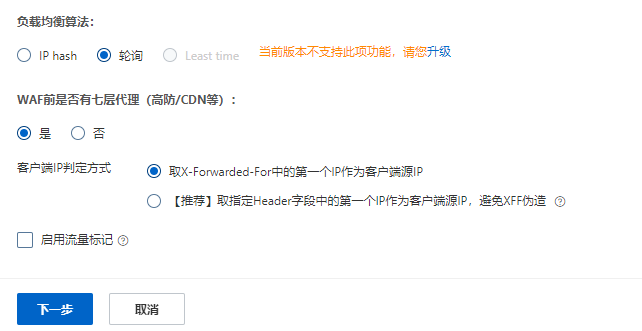

配置WAF负载均衡逻辑,这里使用轮询的方式,因为我们在前面使用了CDN因此如果需要知道连线使来源IP并需要勾选取X-Forwarded-For

-

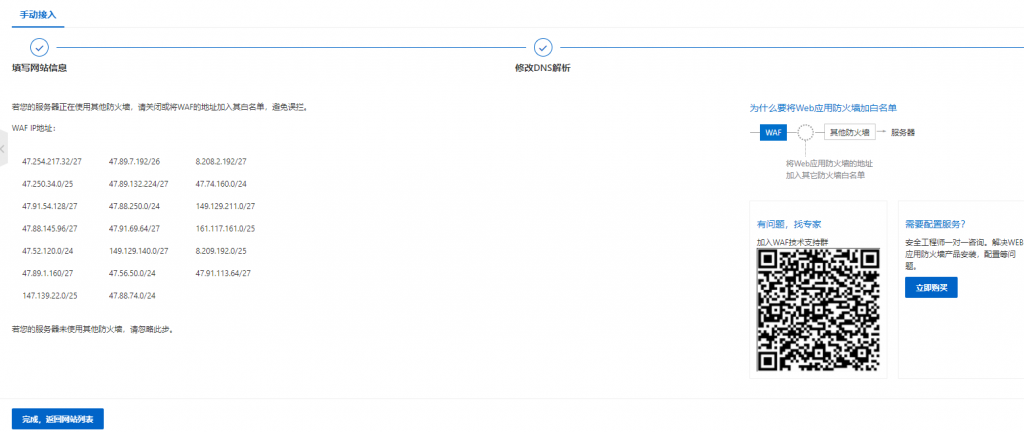

完成後需要将WAF的域名解析到更换到CDN的来源域名上,如果後端服务器有限制IP记得要将WAF回源IP加入白名单

-

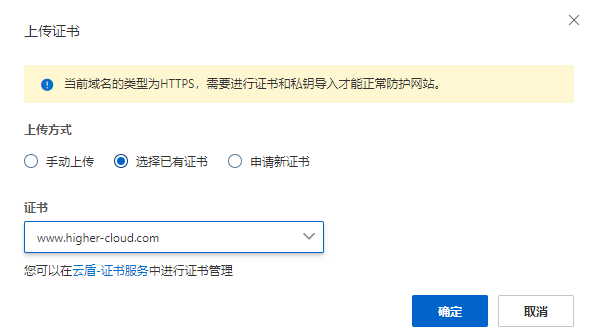

因为之前有选择Https的传输模式,因此要上传SSL证书

-

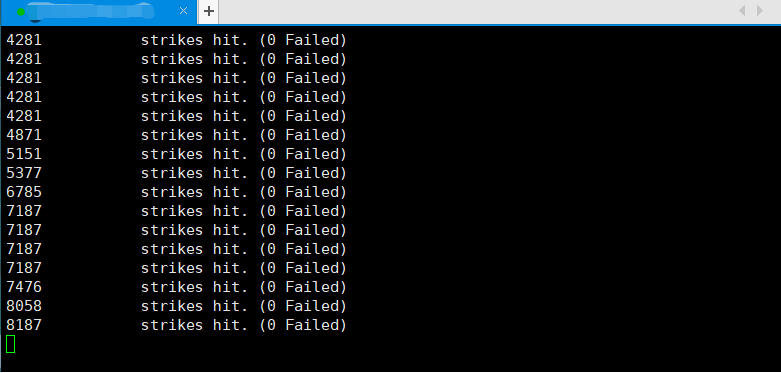

为了验证WAF是否真的可以提供防护,这里透过工具进行CC攻击的压力测试

-

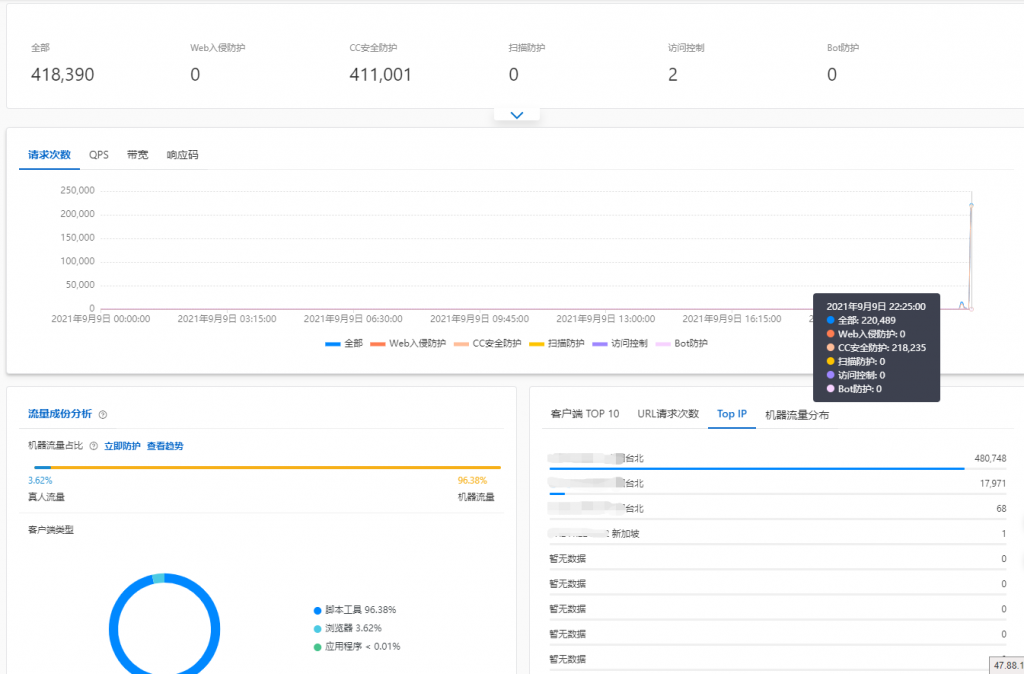

可以在左边列安全报表及总览检视目前状态,验证攻击有被阻拦下来

-

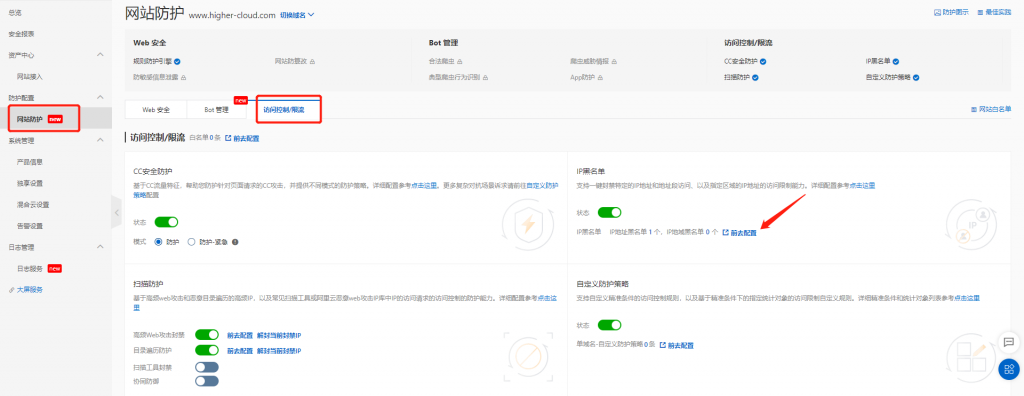

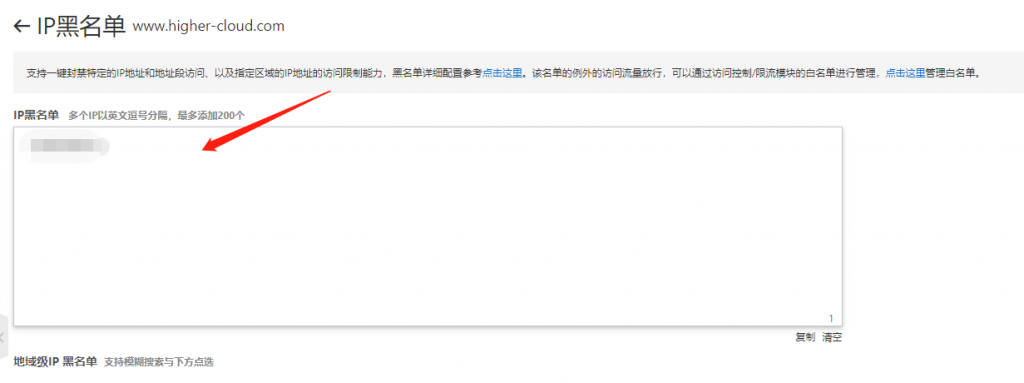

如果需要对异常IP设置黑名单,选择网站防护>访问控制>IP黑名单>加入欲封禁的IP

-

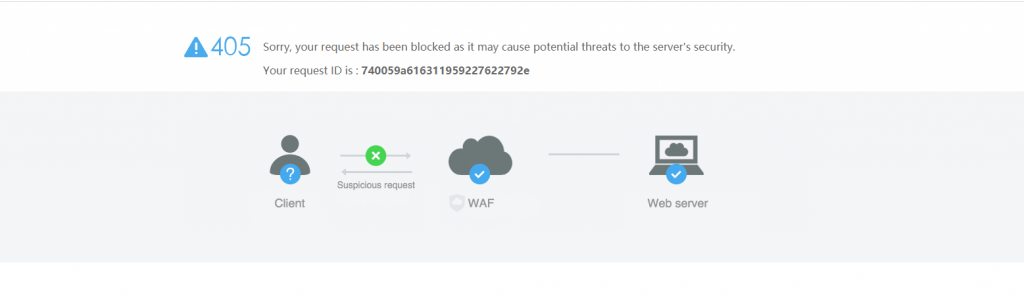

封禁成功後,验证使用该IP连网站会跳出405

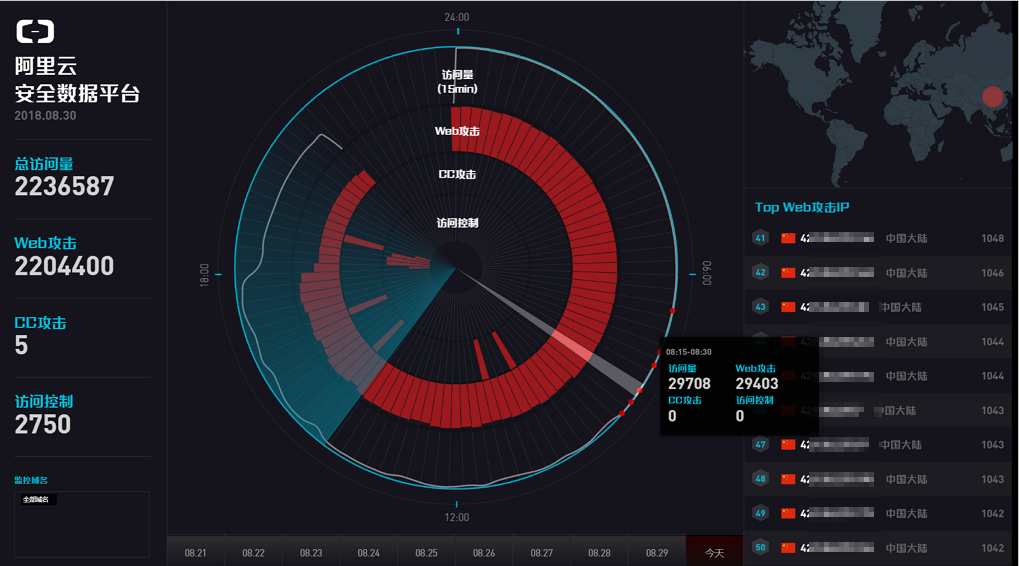

另外阿里云在平台资料可视化这部分做的比较勤,如需要酷炫直观的WAF监控墙,也有已经提供已经刻好图表服务

到这里的基本功能操作就验证完成罗!WAF主要针对Http、Https等第七层的网路行为做精细化的防御规则,但对於大流量的传输层却不再防护的范畴中,下一篇会针对阿里云的大流量三、四层网路攻击进一步探讨

<<: GitHub Saved Replies - Repository Owner 好用的回覆小技巧

>>: Day 13 - 物品借用纪录系统 (3) 程序码解说

为了转生而点技能-JavaScript,day8(浅笔记-物件之浅层复制与深层复制

物件复制: 浅层复制(shallow copy):仅被复制的一方能保留第一层的物件之值,但是当复制方...

[Day 18] 转换 OpenAPI 文件为 Postman Collection 做 Web API 自动化测试

Web API 测试可以是後端工程师使用测试框架撰写白箱测试,也可以是 QA 使用测试工具进行黑箱测...

7+1 Sass 设计模式 DAY42

7+1 Sass 设计模式: https://gist.github.com/rveitch/84c...

[Day29] 再访碰撞侦测与解析(二) - AABB碰撞侦测

今日目标 实现AABB碰撞侦测 视觉上的debug效果 Entity与其相关功能 我把昨天的Enti...

开源网路钓鱼框架-Gophish(补充)

今天下班後去学校上课 回到家後就11点多了...... 就简单说明关於Gophish操作可能遇到的几...