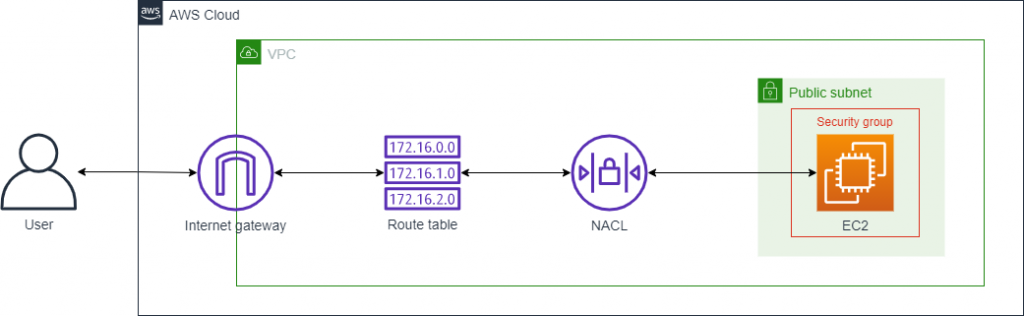

咏唱防御魔法,抵御外敌攻击AWS上的服务

防御魔法

今日会继续介绍其他服务的撰写方式,因为篇幅关系,之前讲过的方式,就不会继续在讲述:

EC2完之後,在加入图上的Security group(SG),以及设定Inbound和Outbound,来限制User IP访问,Outbound都会建议Inbound的IP可以先查询自己的外网IP(myIP),配置参考如下:

secGroupName:

Type: AWS::EC2::SecurityGroup

Properties:

GroupName: itdemo-sg

GroupDescription: it 30 days demo

VpcId: !Ref myVPC

SecurityGroupIngress:

- IpProtocol: tcp

FromPort: 80

ToPort: 80

CidrIp: 0.0.0.0/0

- IpProtocol: tcp

FromPort: 22

ToPort: 22

CidrIp: 0.0.0.0/0

Tags:

- Key: itdemo-sg-cf

Value: v1

SecurityGroupIngress: 设定SG的Inbound rule,这边设定http port和ssh port,任何人都可以访问。CIDR的部分可以自行研究。

其他设定跟上一篇文章一样,就不多赘述。

SG的部分建立完,接着建立subnet的部分,这边EC2要对外访问,会建立在public。

subnetName:

Type: AWS::EC2::Subnet

Properties:

AvailabilityZone: us-east-2a

VpcId: !Ref myVPC

CidrBlock: 10.0.0.0/24

MapPublicIpOnLaunch: true

Tags:

- Key: itdemo-subnet-cf

Value: v1

AvailabilityZone: 设定AZ,这边是架设在Ohio的region,Ohio有三个AZ,随意选择想要(a,b,c)(us-east-2a, us-east-2b, us-east-2c)。

CidrBlock: 设定可以参考以下网址

https://zh.wikipedia.org/wiki/%E4%B8%93%E7%94%A8%E7%BD%91%E7%BB%9C

MapPublicIpOnLaunch: 这个设定会帮你在这个subnet自动分配public ip,若没有设定这台机器需要外加EIP才可以访问。建议机器都需要绑定EIP,因为机器关机IP不会改变

明日接续着讲这个架构,会把整个架构讲完。

<<: Day09 - 在 Next.js 中使用 pre-rendering (getServerSideProps)

AE袅袅升起的烟(香菸)-Day13

竟然到了第四个练习!!! 教学范例:https://www.sixvfx.com/ae_combus...

# Day27--我是谁?我在哪?终於离开Vim了

不知不觉commit了很多东西,今天要来面对的,就是这些纪录的修改。 这个篇章大概会分成两个部分: ...

无线网路安全-邪恶的双胞胎(Evil Twin) & 流氓接入点(Rogue Access Point)

作为安全专家,我们应该尽最大努力做出风险意识,明智的决策。窃听,仅密文攻击,流氓接入点和邪恶双胞胎...

Day15 开发套件 - 实作MethodChannel

Flutter 端: lib/batterylevel.dart:新增取得电池电量资讯方法,透过建立...

创建App-上传App

创建App-上传App -在上方功能选择栏点击Product然後选择Archive. -在於右边栏目...