零信任的特徵

零信任

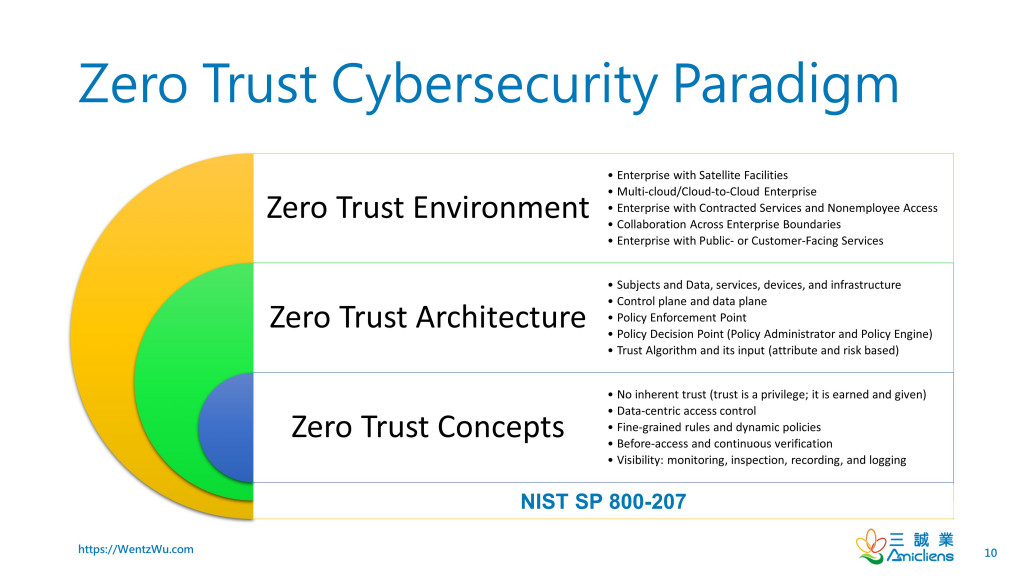

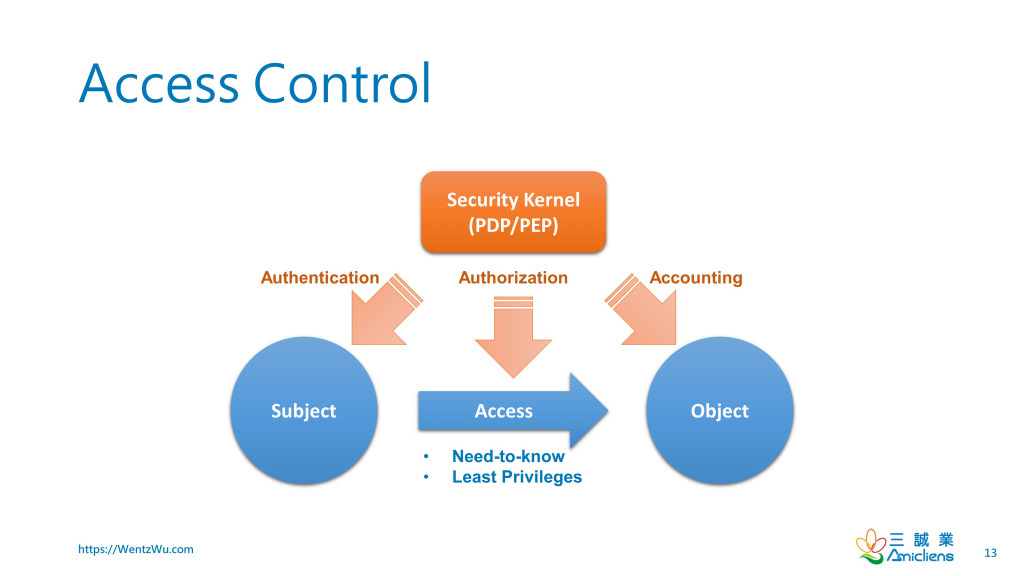

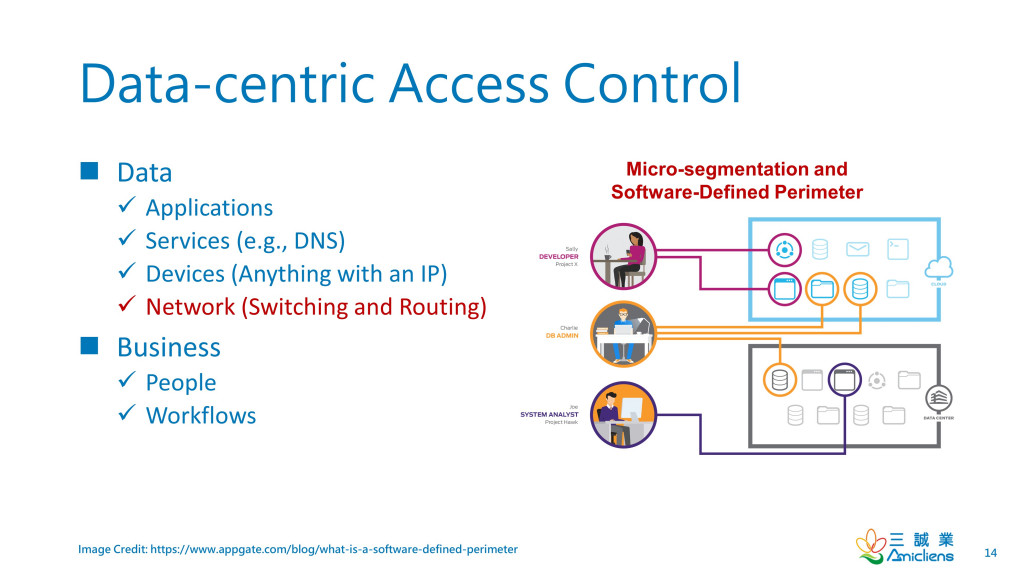

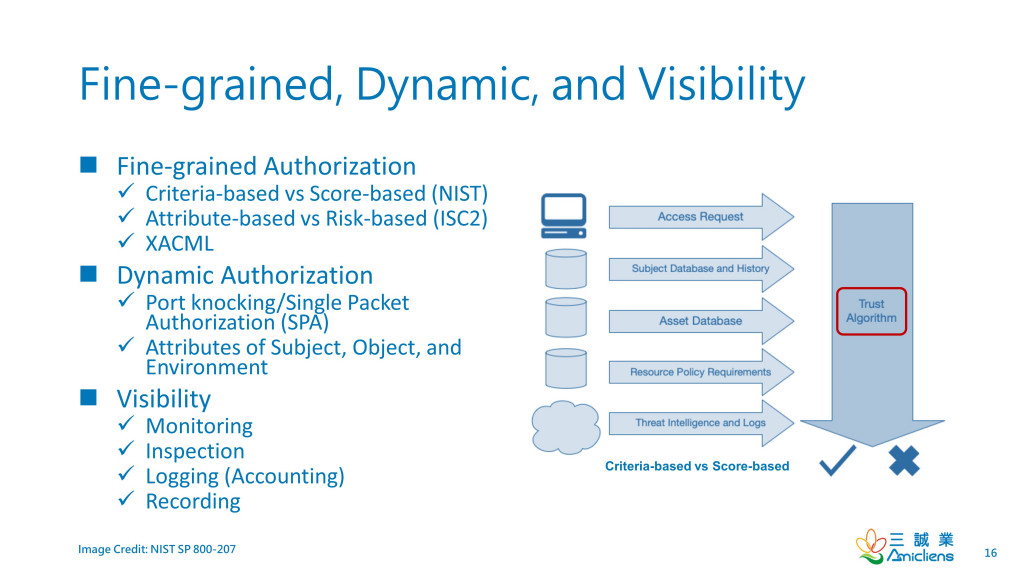

零信任是一种用於访问控制的网络安全范例,具有以数据为中心,细粒度,动态且具有可见性的特徵。

. 取消边界删除会删除物理网络边界。

. XACML提供细粒度的访问控制,例如基於风险或基於属性的访问控制。

. 完全调解强制执行每个请求的验证,无论请求来自内部还是外部网络。

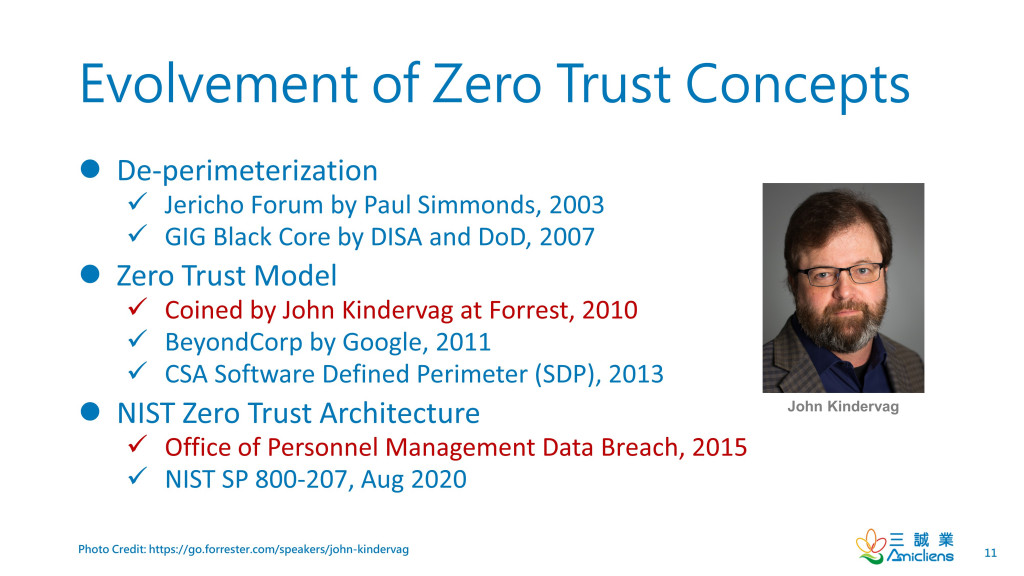

零信任概念的演变

零信任的概念可以追溯到早在2003年的Jericho论坛中就讨论的反边界化概念。反边界化提倡了消除对物理网络分段的依赖以确保网络安全的想法。通常认为,受防火墙保护的内部网络比外部网络更安全,因此内部网络中实施的安全控制较少。但是,去周边化并不意味着根本就不存在周边。它可以减少对物理边界的依赖,但是虚拟,软件或细粒度的逻辑边界都可以发挥作用。例如,国防信息系统局(DISA)於2007年左右推出的全球信息网格(GIG)黑芯网络计划引入了软件定义的边界(SDP)。

Forrest的John Kindervag在2010年创造了“零信任”一词,很好地融合了这些想法。然後,云安全联盟(CSA)会基於GIG SDP促进和扩大对零信任的认识和采用。Google和许多大型科技公司和组织也开始了他们的零信任计划。

由於2015年人事管理办公室数据泄露,零信任引起了美国国会的注意。NIST随後开始草拟零信任架构指南SP 800-207,该指南於2020年8月最终确定。

-零信任概念的演变

-零信任网络安全范例

零信任作为访问控制2.0

-零信任作为访问控制2.0

-访问控制

-以数据为中心的访问控制

-细粒度,动态和可见性

参考

. 零信任即访问控制2.0

. InfoSec台湾2020

. 什麽是零信任?

. 零信任架构(ZTA)

资料来源: Wentz Wu QOTD-20210228

<<: 别让老旧机房阻碍您的绩效!2021年【企业机房论坛】5/7精彩登场

事件处理(Day7)

React element 事件 VS DOM element 事件 React element 处...

D23 - 如何用 Apps Script 自动化地创造与客制 Google Slides?(四)一次抓出所有简报中的「特定文字」与备注

今天的目标: 要怎麽快速搜集在 Slides 中出现的特定文字,并在 Sheet 上标示其出现的页码...

Day 10 ( 中级 ) 雪花随风飘

雪花随风飘 教学原文参考:雪花随风飘 这篇文章会介绍,如何在 Scratch 3 里使用建立分身、绘...

[第七天]从0开始的UnityAR手机游戏开发-介绍Unity的Asset Store和从Asset Store或网路下载3D模型

介绍Unity资源商店 先开启Asset Store,将Assets Store拖曳出来 对着As...

网速单位的陷阱:bps

聊了这麽多上网的服务,或许大家最在意的还是上网的速度吧! 但你知道 ISP 们平常所说的网路速度和你...