威胁建模(threat modeling)的步骤

-威胁建模(来源:CSSLP CBK)

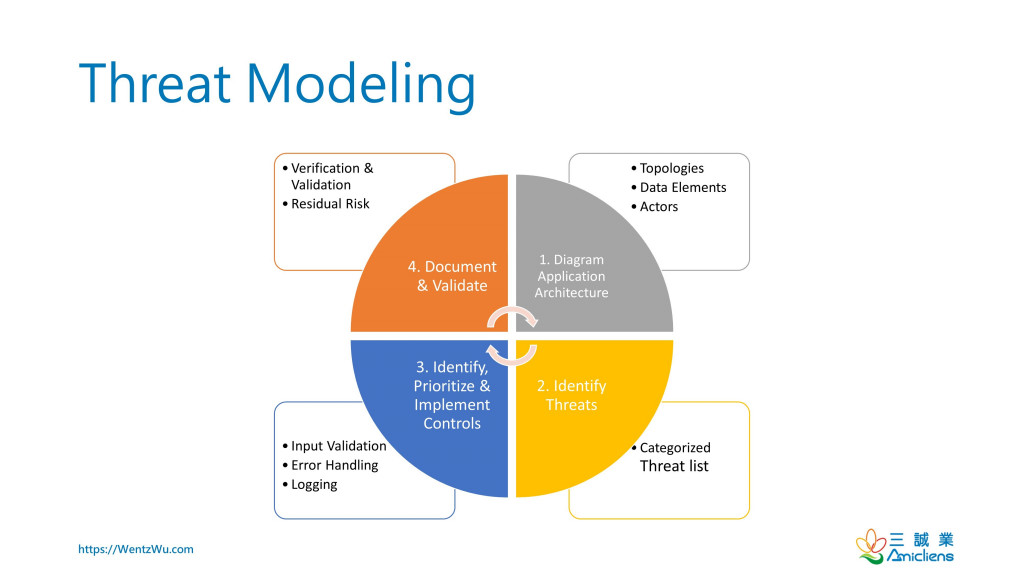

根据CSSLP CBK,可以通过以下方式进行威胁建模:

1. 图表应用程序体系结构(Diagram Application Architecture)

用例可用於识别参与者,数据流程图描述数据元素及其流,而架构图则演示拓扑。

2. 识别威胁(Identify Threats)

OWASP十大Web应用程序安全风险是一个分类的威胁列表,这是用於风险/威胁识别的常用工具。

3. 识别,确定优先级并实施控制(Identify, Prioritize & Implement Controls)

输入验证,错误处理和日志记录是缓解威胁的对策或控制。在确定威胁後实施它们。

4. 文件和验证(Document & Validate)

计算残留风险是实施对策或控制措施之後的最後一步。

参考

. CSSLP CBK

资料来源: Wentz Wu QOTD-20201225

>>: iOS APP 开发 OC 第十天,NSObject

[Day09] JavaScript - 流程判断

if...else 当条件成立的时候执行 if 内的陈述式,不成立时则执行else的陈述式。 语法 ...

【C language part 1】浅谈 C 语言-认识C

在台科大大一的课程当了助教,也写了不少给大一新生看的讲义。 这边就分享一下当了两年助教的讲义内容给各...

Day4-Go Go Go!第一只 golang!

Hello rookie! 在经过昨天安装完环境後,相信大家已经迫不及待要写第一支程序了吧。 相信大...

第39天~~又是JSON+动态增加按钮不是用XML

这篇的上一篇:https://ithelp.ithome.com.tw/articles/10283...

D3JsDay22给我两个以上的变数,给你呈现资料的散布—散布图

散布图 结束完地图的内容後,这几天将会介绍先前没有绘制过的图表,之前使用长条图来表示各个行政区的人口...