角色的访问控制(RBAC)

无论是大型组织还是小型组织,无论是正常运营还是糟糕的运营,都可以通过RBAC提高授予特权(授予角色)的效率。将特权授予单个用户帐户非常耗时。创建了一个角色,作为特权的集合,以解决此问题。

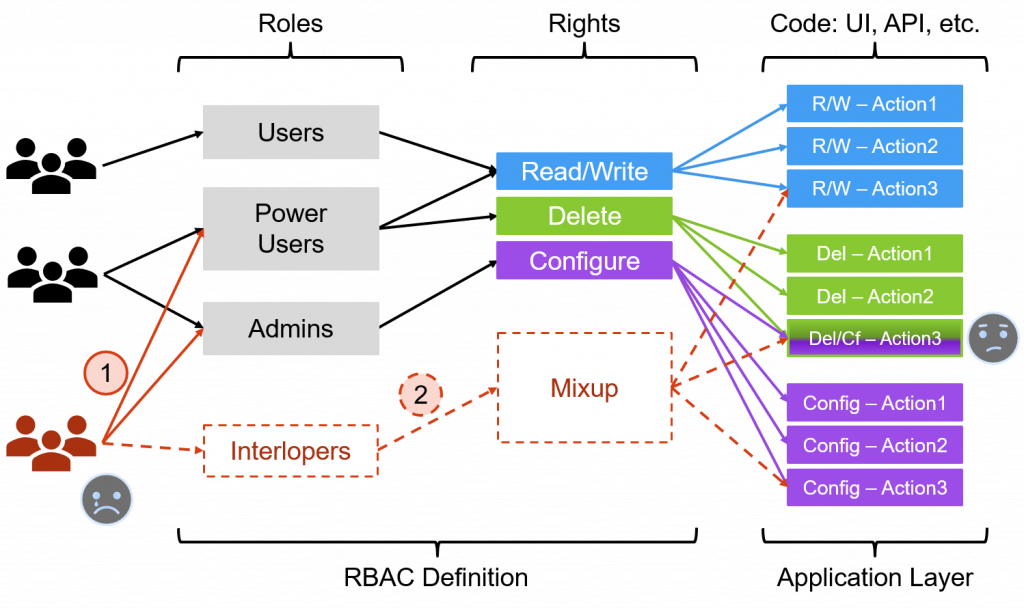

下图中描述的“权利”是指本文中的特权。

角色和特权

角色代表特权的集合。就像子例程或编程中的函数一样,可以重复使用这些子例程或函数,从而节省了很多时间,无需重复例程步骤。例如,安全管理员或IT人员可以一次授予一个角色特权,然後将该角色分配给多个用户帐户。如果没有角色,则每个用户帐户都需要进行耗时的授予特权迭代。

最低特权

最低特权原则的遵守是人决定的,而不是技术。RBAC支持最小特权原则,但不执行该原则。即使实施了RBAC,数据所有者或其委托人也可能无法正确遵循最小特权原则。换句话说,一个角色可以被授予太多特权。

角色爆炸(Role Explosion)

在大型组织中,角色数量可能是惊人的。为了支持最少的特权,可以将角色切成小而琐碎的角色,这会增加大型组织中的管理工作量,而不是减轻工作量。

Once all the necessary roles are set up, this model doesn’t require a lot of maintenance and support from the IT department. Implementing RBAC can help you meet IT security requirements without much pain. On the other hand, creating a complex role system for a large enterprise may be challenging. The organization with thousands of employees can end up with a few thousand roles. This is known as role explosion, and it’s unavoidable for a big company.

资料来源:EkranSystem(https://www.ekransystem.com/en/blog/rbac-vs-abac)

特权爬行(Privilege Creeping)

变更管理可防止特权蔓延。相反,RBAC的操作不当可能会导致特权爬行。蠕变是指未经授权或批准就更改基准。当雇员在各个职位上调动时,由於角色或特权的不受管理的更改,他或她可能会积累特权。

参考

. 基於角色的访问控制与基於属性的访问控制:如何选择( https://www.ekransystem.com/en/blog/rbac-vs-abac )

. RBAC与ABAC访问控制模型:有什麽区别?( https://www.comparitech.com/net-admin/rbac-vs-abac/ )

. 使用Suplex进行RBAC设计 ( https://suplex.readthedocs.io/en/latest/suplex/ )

资料来源:Wentz Wu QOTD-20201104

https://wentzwu.com/2020/11/03/cissp-practice-questions-20201104/#more-16520

虹语岚访仲夏夜-16(打杂的Allen篇)

这什麽东西啊...我看着Asuka的信箱... 「你看,你那种想笑又不笑的脸,很讨厌耶。」 『他们发...

Day 6 网路宝石:AWS VPC 架构 Routes & Security (下)

NACL vs SG 的安全设定介绍 当请求想进出在 Private Subnet 内的 EC2 ...

企业内资安与各家云端安全的产品功能对比

资安功能精细对比 这两三年安全事件窜升,云端到底安不安全,有甚麽样的原生功能可以因应,安全的各面向视...

Rust-Match控制流运算子

Match是使用枚举的基本工具,类似Golang的Switch语法 Match取值後对每个条件进行比...

30天零负担轻松学会制作APP介面及设计【DAY 26】

大家好,我是YIYI,今天我要来检讨一下目前的问题~ 问题 第一个部分是页面,我认为可以再增加一些页...