[Day13]ISO 27001 标准:风险评监

风险

表示发生,可能会对价值或资产造成负面的冲击。

风险是外部威胁利用弱点对内部资产造成冲击的可能性。

上篇讲完用高层访谈,验证完组织全景跟资讯安全管理系统框架,

及用 组织架构图 来验证组织对於资讯安全的角色权责。

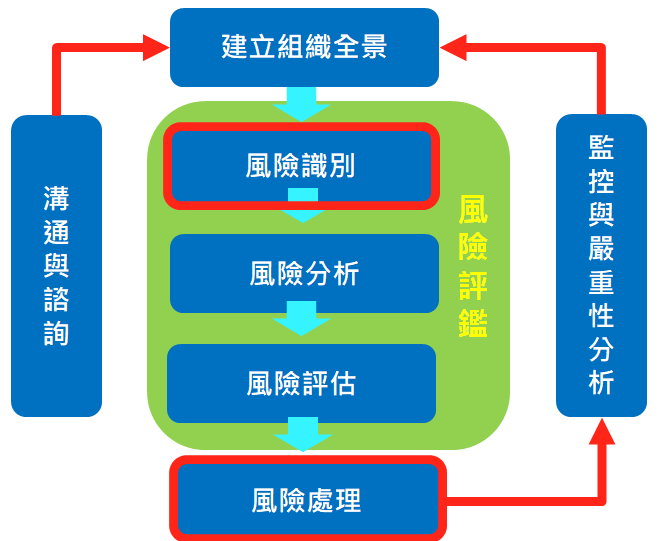

通常风险管理都会以 ISO/IEC 27005 风险管理指引作为参考,

套用 ISO/IEC 31001 为风险框架。

风险识别 → 风险分析 → 风险评估 → 风险计画 → 风险处理 → 残余风险再评监

风险识别

盘点资讯资产,做资产清册。

风险分析

依资讯资产清册,依可用性、完整性、机密性量化并全盘检视,决定风险等级。

风险评估(6.1.2)

评估高风险之资讯资产的弱点及威胁之冲击性跟可能性,决定处理的优先顺序。

- 内部弱点

- 外部威胁

弱点因子

如作业系统,Ex:Windows10 EoS:2022/05/

威胁因子

外部攻进来的行情。

弱点:共用密码

威胁:被扫地阿桑发现了

冲击:阿嬷被竞争对手收买,然後把机敏资讯偷走罗 ♡

风险计画

决定要怎麽处理(6.1.3) 之 附录 A 144 项控制措施。

今天一样是 ISO 硬硬的标准,通常在验证的时候,这些标准透过风险评监绑在一起看:

来源:4.1 内外部议题、4.2 关注方

规划:6.1 预计执行议题的风险和机会的识别、6.2 风险计算方式

执行:8.1 运作之规划及控制、8.2 资讯安全风险评监

处理:8.3 资讯安全风险处理计画

然後针对风险评监的项目再进一步确认。

进行之前,先问问:

- 为何要进行风险评估?

组织能否接受风险发生时所造成的冲击 - 何时要执行风险评估?

- 依 ISMS 要求定期实施

- 残余风险评估

- 组织重大程序调整

- 扩大范围,如:新增系统、扩大机房

6. 规划

6.1 因应风险及机会之行动

6.1.1 一般要求

於规划资讯安全管理系统时,组织应考量 4.1 所提及之议题及 4.2 所提及之要求

事项,并决定需因应之风险及机会,以达成下列事项。

(a) 确保资讯安全管理系统达成其预期成果。

(b) 预防或减少非所欲之影响。

(c) 达成持续改善。

组织应规划下列事项 。

(d) 因应此等风险及机会之行动。

(e) 执行下列事项之方法。

这个标准就是由内外部议题、关注方提出的议题、营运绩效目标 或是 应於各部门及层级订定相关资安目标,

所需因应之风险及机会的规划,考量内外部议题被列入评估,後续风险追踪情形的计划。

6.1.2 资讯安全风险评监

组织应定义及应用资讯安全风险评监过程於下列事项中。

(a)建立及维持包括下列准则之资讯安全风险准则。

(1)风险接受准则。

6.1.2(a)1.可接受风险怎麽决定呢?

(2)履行资讯安全风险评监之准则。

(b)确保重复之资讯安全风险评监产生一致、有效及适於比较之结果。

(c)识别资讯安全风险。

(1)应用资讯安全风险评监过程,以识别资讯安全管理系统范围内与漏失资讯之机密性、完整性及可用性相关联之风险。

(2)识别风险拥有者。

(d)分析资讯安全风险。

(1)评监若 6.1.2(c)(1) 中所识别之风险实现时,可能导致之潜在後果。

(2)评监 6.1.2(c)(1) 中所识别之风险发生的实际可能性。

(3)决定风险等级。

(e)评估资讯安全风险。

(1)以 6.1.2(a) 中所建立之风险准则,比较风险分析结果。

(2)订定已分析风险之风险处理优先序。

组织应保存关於资讯安全风险评监过程之文件化资讯。

风险评监什麽时候做比较好呢?

编预算之前~ 这样才比较好跟老板要钱~

风险评监程序分析可以透过资产清册追踪确认验证的项目有没有缺漏、风险的计算方式及

资产价值及其风险等级是否合理。

端点防护

服务器端、传输端、使用者端之安全也要识别出来。

27005 矩阵法

处理

6.1.3 资讯安全风险处理

组织应定义并应用资讯安全风险处理过程,以达成下列事项。

(a)考量风险评监结果,选择适切之资讯安全风险处理选项。

(b)对所选定资讯安全风险处理选项,决定所有必须实作之控制措施。

备考:组织可依要求设计控制措施,或由任何来源识别之。

(c)比较上述6.1.3(b)中所决定之控制措施与附录 A 中者,并确认未忽略必要之控制措施。

备考1.附录 A 包括控制目标及控制措施之详细清单。本标准之使用者参照附录A以确保未忽略必要之控制措施。

备考2.控制目标隐含於所选定之控制措施中。附录 A 中所列之各项控制目标及控制措施并未尽列,故可能需要额外之控制目标及控制措施。

风险降低、风险保持、风险回避、风险转移

(d)产生适用性声明,包括必要之控制措施(参照6.1.3(b)及(c)),且不论是否实作,提供纳入之理由,以及由附录A排除之理由。

(e)制订资讯安全风险处理计画。

风险计画 = 空白?!

受稽窗口:风险处理计画中去年已经处理完啦,我们今年没有风险~

稽核老师:那你拿去年的给我看?去年也没有?那您今年买了那麽多资讯设备,是怎麽识别这些风险的?

受稽窗口:因为我们可接受风险真的订很高,所以没有高风险啊~

稽核老师:那今年的资讯预算花在哪里?你是是没有维护费腻~

(f)取得风险拥有者对资讯安全风险处理计画之核准,以及对剩余资讯安全风险之接受。

组织应保存关於资讯安全风险处理过程之文件化资讯。

备考:本标准中之资讯安全风险评监与处理过程与CNS31000 内提供之原则及通用指导纲要调和。

6.1.3 (d) 适用性声明(SOA)

这个是每次稽核都要再次确认的事项,要确认适用性声明的宣告,记录不可适用性是否合宜及声明书的版本。

如果有排除事项,切记要询问每一项排除的原因。

排除项目原因?

常见就是 A.10.加密机制,这个是合理的,因为不是每个资讯安全体系都会有加密金钥的资安周期风险要控管。

或是 A.15 敝公司的范围内,完全没有委外!

6.2 资讯安全目标及其达成之规划

组织应於各相关部门及层级建立资讯安全目标。

资讯安全目标应满足下列事项。

(a)与资讯安全政策一致。

(b)可量测(若可行时)。

(c)考量适用之资讯安全要求事项,以及风险评监及风险处理之结果。

(d)被传达。 (更新及文件化)

(e)於适当时,更新之。

组织应保存关於资讯安全目标之文件化资讯。

於规划如何达成资讯安全目标时,组织应决定下列事项。

(f)待办事项。

(g)所需资源。

(h)负责人员。

(i)完成时间。

(j)结果之评估方式。

如果相关的风险可以量化,有的组织会透过有效性量测指标,进一步去追踪。

执行的结果可以归在** 9.1 监督、量测、分析及评估**,进一步确认执行结果。

8.运作

执行风险计画,做就对啦!

8.1 运作之规划及控制

组织应规划、实作及控制达成资讯安全要求事项所需之过程,并实作 6.1 中所决定之行动。

组织亦应实作各项计画,以达成 6.2 中所决定之资讯安全目标。

组织应保存文件化资讯,其程度必须具有足以达成其过程已依规划执行之信心。

组织应控制所规划之变更,并审查非预期变更之後果,必要时采取行动以减轻任何负面效果。

组织应确保委外过程经确定并受控制。

8.2 资讯安全风险评监

组织应依规划之期间,或当提议或发生重大变更时,考量 6.1.2(a) 所建立之准则,执行资讯安全风险评监。

组织应保存资讯安全风险评监结果之文件化资讯。

8.3资讯安全风险处理

组织应实作资讯安全风险处理计画。

组织应保存资讯安全风险处理结果之文件化资讯。

参考文献

国家标准(CNS)网路服务系统:https://www.cnsonline.com.tw/

恐怖游戏推荐:凶宅惊魂(The Conjuring House)

Steam:https://store.steampowered.com/app/921780/The_Dark_Occult/

<<: 追求JS小姊姊系列 Day13 -- 方函式的能力展现:懂回呼函式才能当好工具人

>>: 只要有vscode和python就可以享受AWS上的服务

[ Day 29 ] 实作一个 React.js 网站 5/5

今天是实作 React.js 网站的最後一篇介绍了,这篇会大量的使用到 React Hooks 的...

Day22 Istio

由於 Open-Match 在 service 与 service 之间,是建议使用 gRPC 进行...

伸缩自如的Flask [day 28] Flask-Mail

在有必要的时候,我们可能需要使用寄信来通知使用者、寄信给公会小姐、 把AI数据视觉化的资料寄给老板。...

【Day13】Git 版本控制 - 什麽是 branch?

在之前的文章或是你在使用 git 的时候相信你一定有看过 branch 这个单字,但 branch ...

[DAY 17] _ST25DV16K 动态NFC/RFID tag

我在第一天有讲到我刚开始接触ST公司的NFC标签 今天我来讲讲NFC标签IC,我利用ST官方的工具来...