ISO 27001 资讯安全管理系统 【解析】(二十一)

(三) 资讯安全风险管理组织架构

在执行资讯安全风险管理之前,相关组织、角色及权责应预先设置,相关授权需要明确区分,在设置相关组织时需考量下列事项:

• 发展出适合於组织的资讯安全风险管理作为,其中组织的特性、文化要先考量。

• 识别与分析事件相关者,相关风险的负责人、管理者、决策者应与识别。

• 定义组织内部与外部所有各方的角色和职责。

• 建立起组织与经营者的必要关系及高阶风险管理功能介面。

• 定义决策提报路径,哪种类型或等级的风险须要如何决策应先行定义其路径。

• 说明需要保存的记录。

做好全景分析的准备工作後,就可以开始进行风险评监的工作,对照条文6.2,现在我们已经完成建立与维持资讯安全风险的标准(风险评估准则、冲击准则及风险接受准则),在设计准则时我们也注意到设定的要求必须确保重复的资讯安全风险评监能产出一致的、有效的和可比较的结果,亦即不同的人在不同的时机、使用相同的准则,尽量能有一致性的结果,避免差异过大造成评监时的不确定性,影响风险管理的效能。

三、 风险评监

从架构图上来看,做完全景分析後就要执行风险评监,评监区分三个部分:风险识别、风险分析及风险评估,其最终目标是产生风险的优先顺序清单,过程中应考量风险必须被完整识别、量化与质化的风险描述、按风险评估准则和与组织有关的目标以订定优先顺序等事项,输入事项就是前面所提到的全景分析资料。

(一) 风险识别

每一个步骤的结果就是下一步骤的输入,例如识别资产後产生了资产清单,资产清单再用来识别威胁,并产生威胁清单以成为下个步骤的输入。

- 识别资产

识别范围界线内的资产,目前比较好的做法是用流程来识别,从组织的业务面去看会与业务相关的流程,从流程中找出相关的资产。识别的项目应包含拥有者、位置、功能及特性。资产是对组织有价值的任何东西,资产识别应该在适合的细节层面进行,最终的清单应包含风险管理的资产清单,记载企业运作时与这些资产的相关事项。

美国国家标准技术研究所(NIST)所提出的标准化方式,用以描述与识别企业内的应用程序、作业系统及硬体设备等资讯资产,建议各级单位於资产清点时使用Common Platform Enumeration(简称CPE),格式主要分为三大类:作业系统(o)、应用程序(a)及硬体(h);主要资讯:厂商名称(vendor)、产品名称(product)、产品版本(version)、产品更新(update)、产品版次(edition)、语系(language),配合Common Vulnerabilities and Exposures(简称CVE)罗列各种资安弱点,并给予编号以便查阅, CVE目标为将所有已知弱点与资安风险的名称标准化,俾利於各个弱点资料库与安全工具之间发布资料,最後藉由National Vulnerability Database(简称NVD,为NIST所建置,是专门用来蒐集各种资通系统弱点资讯的资料库网站)建立CPE与CVE对应关系,以解决弱点与资讯资产之对应关系,这种类型的资产清册就可以快速地找到资产、威胁及弱点对应。

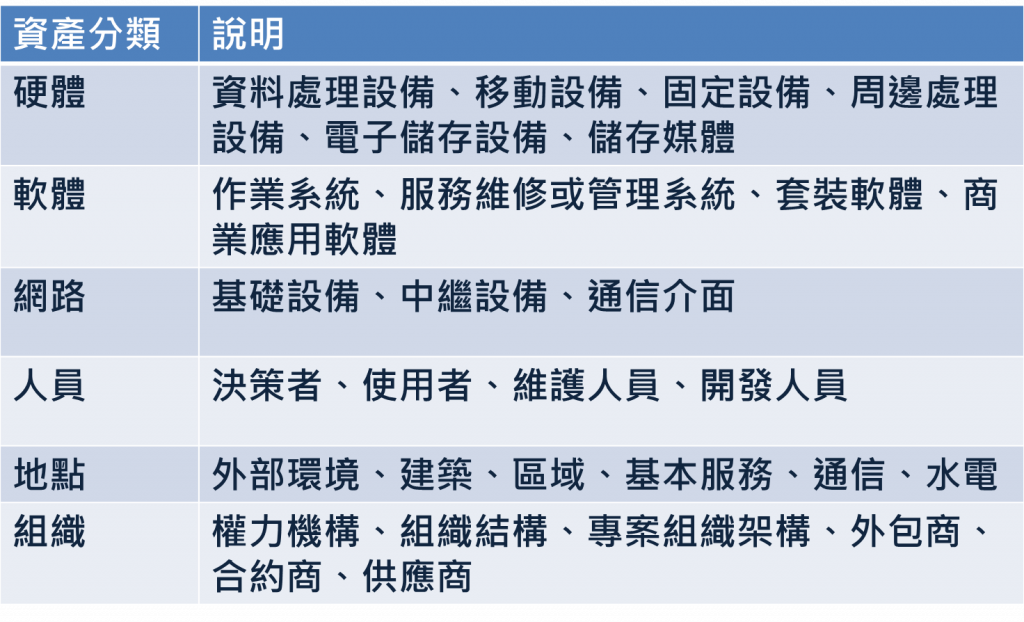

一般资讯资产的分类方式如下表:

>>: 如何设计SQL 表格来提升查询非过往历史资料的效能?

D0 前言

D0 前言 自我介绍 哈罗大家好,我叫 sixwings,如果觉得 sixwings 发音很绕口...

新新新手阅读 Angular 文件 - Day05

学习内容 这篇内容是纪录阅读官方文件 Create a feature component 的内容。...

DAY25-问答页面设计

前言: 几个基本的页面都设计得差不多啦~这次的挑战也快接近尾声了!今天就让阿森来介绍一个有点小特效...

VSCode 套件推荐系列 - 下

最後一篇,持续来介绍 VSCode 的套件,让你靠一套文字编辑器在路上横着走! CodeSpellC...

Day16 用python写UI-聊聊Binding events

绑定事件就是可以回传在执行时的动作位置,虽然说有很多的不同事件可以使用,但是要注意,当滑鼠与键盘同时...