Day17:今天来谈一下Microsoft 365 的威胁防护简介

威胁是攻击者可以用来渗透组织的潜在弱点,攻击者会跨越多个网域

(例如电子邮件、身分识别、端点和应用程序),以找到阻力最小的点。

当今的防御解决方案设计在针对每个网域保护、侦测和阻止威胁,

从而使攻击者能够利用解决方案之间的接缝和临界值差异,

而造成企业容易受到攻击,尽管攻击可能会在电子邮件中被抓到并阻止

,但同一威胁行为者也可能透过利用密码或泄露的凭证,或者透过

人员提供密码或授权Token来危及身份识别。

使用者面临多种威胁,从身分凭证窃取、恶意软件到网路钓鱼攻击。

凭证窃取包括 Mimikatz、密码喷涂或恶意侵害等。

恶意软件包括病毒、勒索软件和类似的病毒。

网路钓鱼表示可存取使用者的电脑和认证,

而基础结构攻击包含未正确保护 Azure 中的虚拟机器和资源。

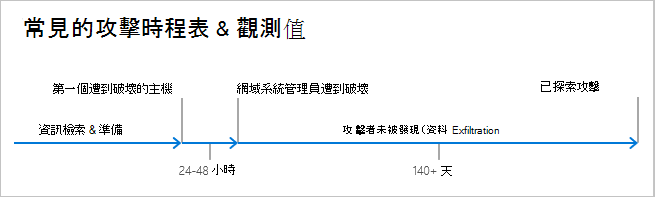

目标攻击通常会使用与上方影像类似的时程表:

-研究攻击对向 (使用社交媒体、开放原始程序码的情报来源、先前攻击的资料),

并准备进行攻击。

-提升的权限攻击 (通常是使用认证窃取,但也会利用管理工具滥用和设定弱点)。

-攻击者通常会将资料拆解,以便进行非法用途,并且该攻击无法在 200 天内被发现。

>>: Day 16 ATT&CK for ICS - Persistence(1)

# [Day17] 建立订单交易API_11

本节将接续上节,调整了一下request message中的ExpireDate 正确的respon...

软件开发流程 需求蒐集法3 - 焦点团体

来到了需求蒐集的第3篇 - 焦点团体访谈。 之前因为专案需求,有机会举办一场焦点团体访谈,常见的焦点...

Day25 - 使用Django-Q排程

到目前为止,小说追踪功能已经差不多完成了,但现在小说只有在初次加入追踪时会记录相关资料。 为了能定期...

【把玩Azure DevOps】Day29 再次建立Release pipeline:多个不同Artifacts来源

前面的文章建立过了Release pipeline,但是那次并没有加入多个不同的Artifacts来...

day4 network simulator (雷)新不代表好

来部落格看图文并茂文章 补觉鸣诗 模拟器分三种 packet tracer GNS3 EVE-NG ...