Proxmox VE 虚拟机防火墙管理 (一)

在网路防护方面,Proxmox VE 提供了相当良好的防火墙管理功能,并且可以适用於节点实体机、客体机,让客体机内不需要另外再安装软件防火墙,对於效能与统一管理大有助益,管理者可以方便的一次管理所有的防火墙规则,降低管理操作负担。

启用防火墙功能

启用资料中心防火墙

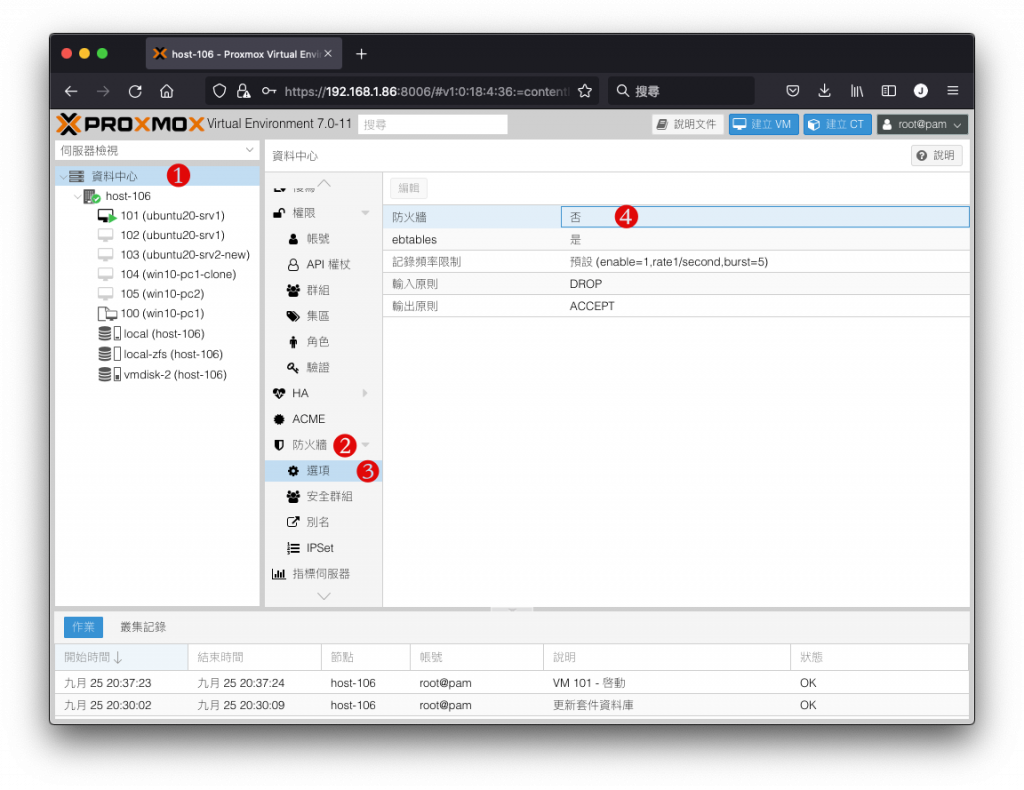

请在左方资源检视区选择 资料中心,切换至 防火墙 页签,点选 选项,查看目前资料中心级的防火墙是否启用。

查看资料中心防火墙设定

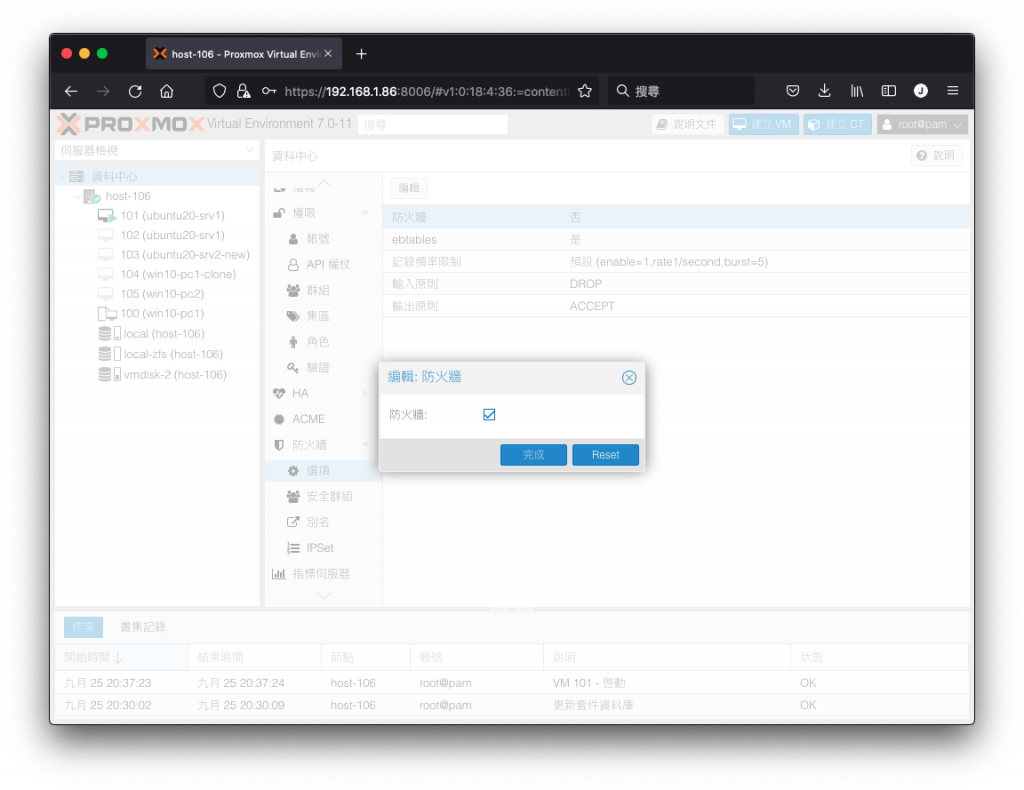

若清单中的 防火墙 项目设定为 否,请点选两下後将其勾选,将它启用。

启用资料中心防火墙设定

启用完成後,其它项目保持微为预设即可。

启用节点防火墙

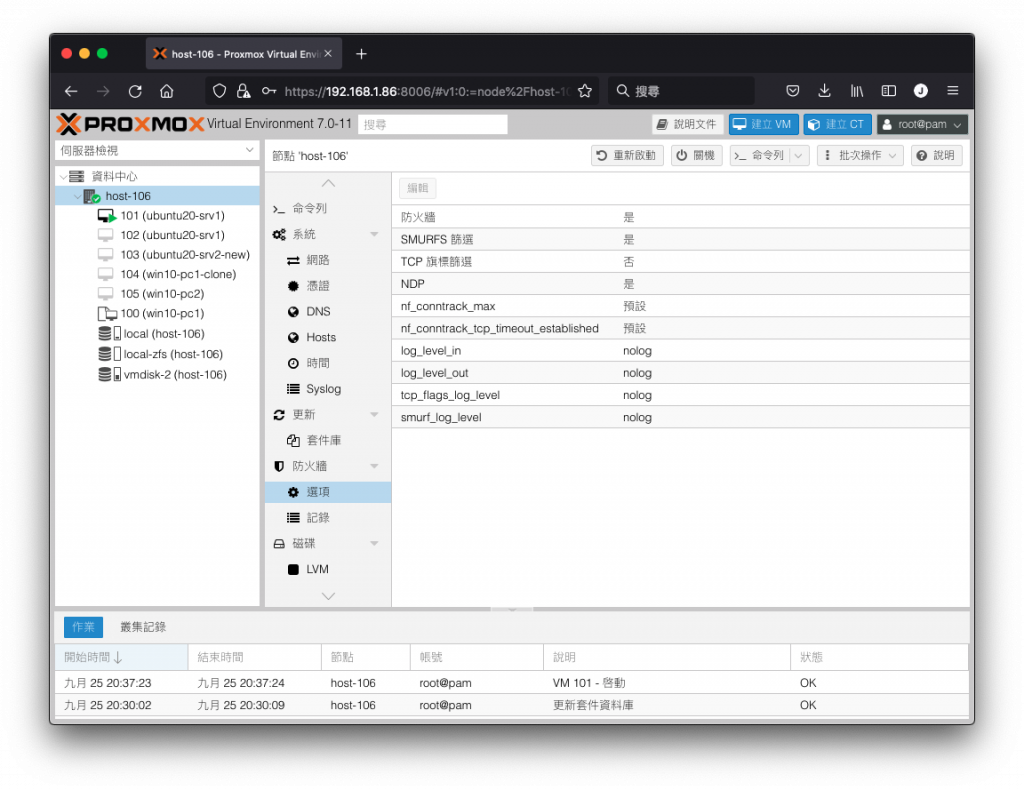

在资源检视区中选取节点,以本例为 host-106,切换至 防火墙 页签,点选 选项,查看目前节点级的防火墙是否启用。

启用节点防火墙设定

预设已经启用,若它呈现为 否,请点选两下进入将它启用。

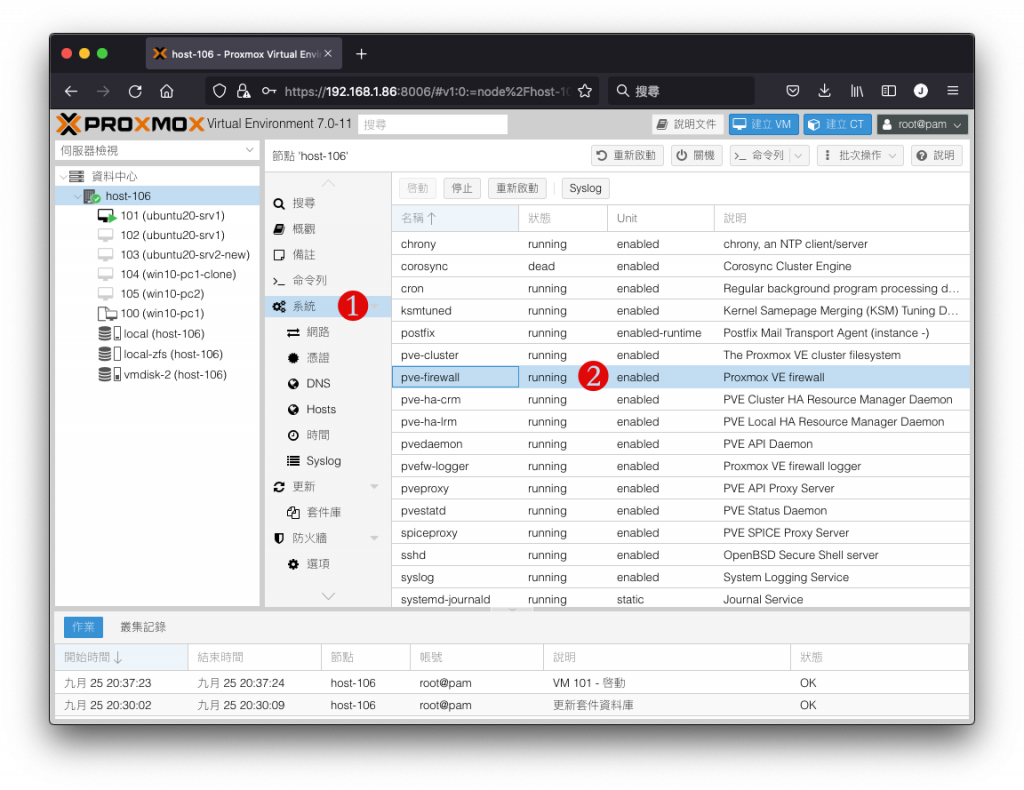

启用节点防火墙服务

设定完成以後,还需要确认防火墙服务是否有在运作中。请切换至 系统 页签,在右方服务清单中确认 pve-firewall 服务有在执行中 running,若没有,请按上方按钮 启动 将他执行起来。

启用节点防火墙服务

启用客体机防火墙

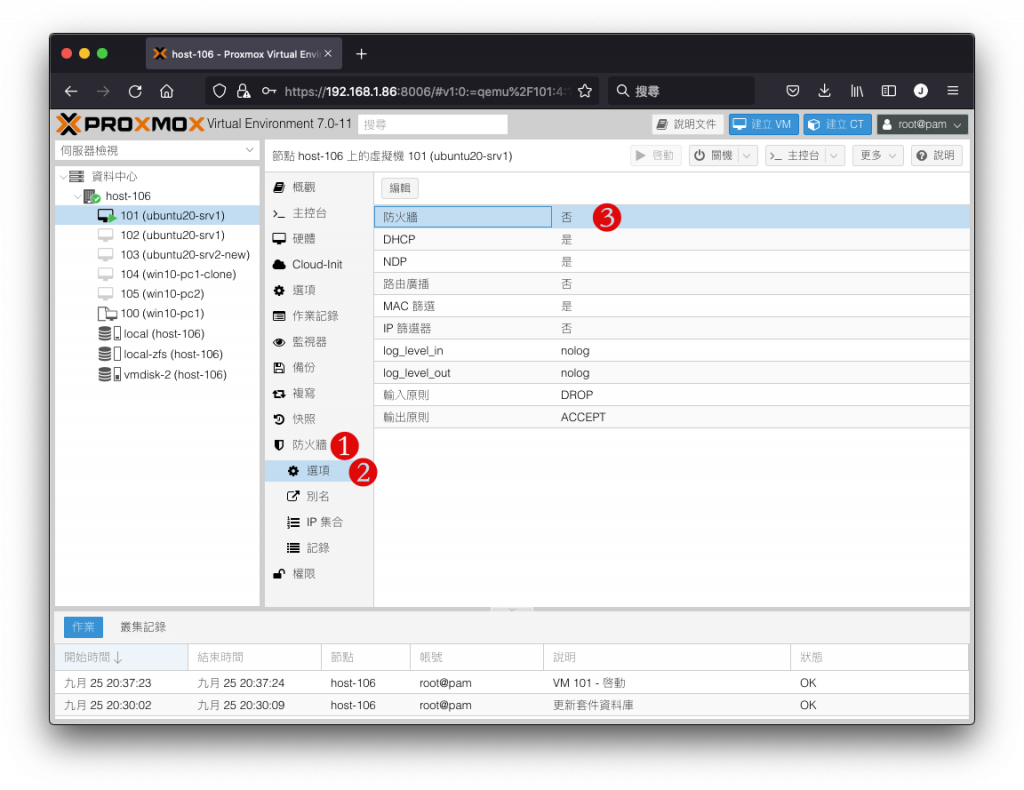

请在左方资源检视区选取客体机後,切换至 防火墙 页签,点选 选项,查看客体机的防火墙是否启用,若无请点选两下将它设置为 是,其预设值是 否。

启用客体机防火墙服务

启用客体机网路装置支援防火墙

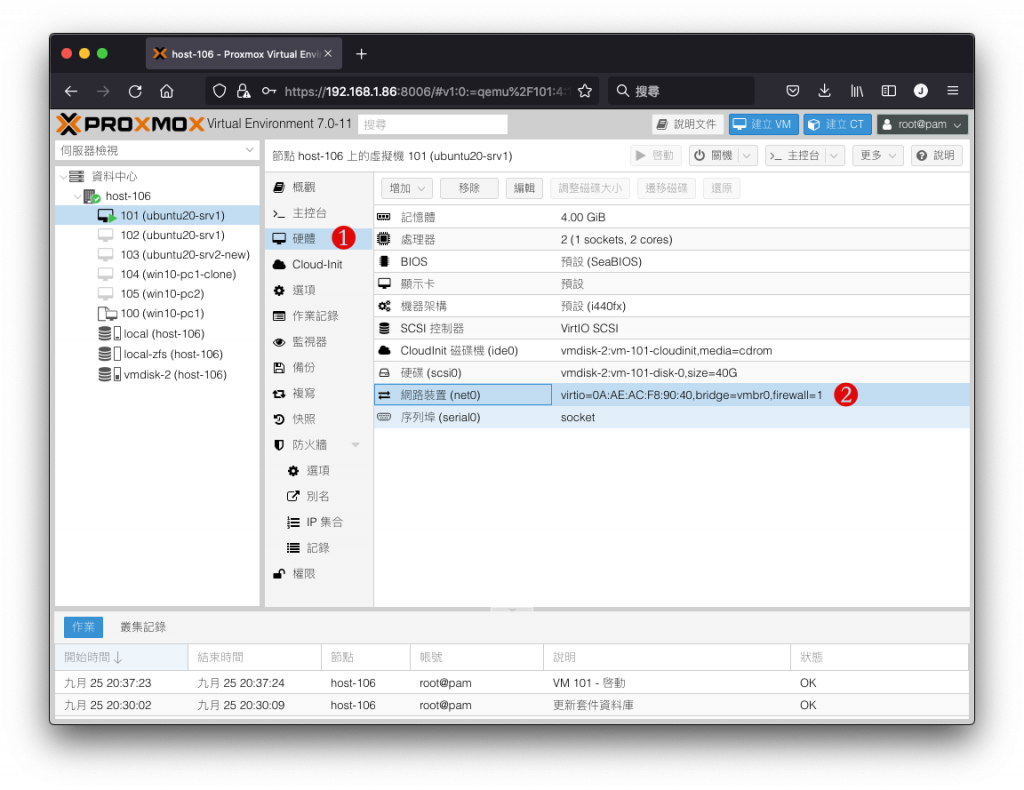

防火墙相关服务与设定调整完成後,还需要将客体机的网路装置启用防火墙支援,才能正确连动。

切换至 硬体 页签,点选 网路装置 (net0) 两下进入设定视窗:

准备设定客体机网路装置防火墙支援

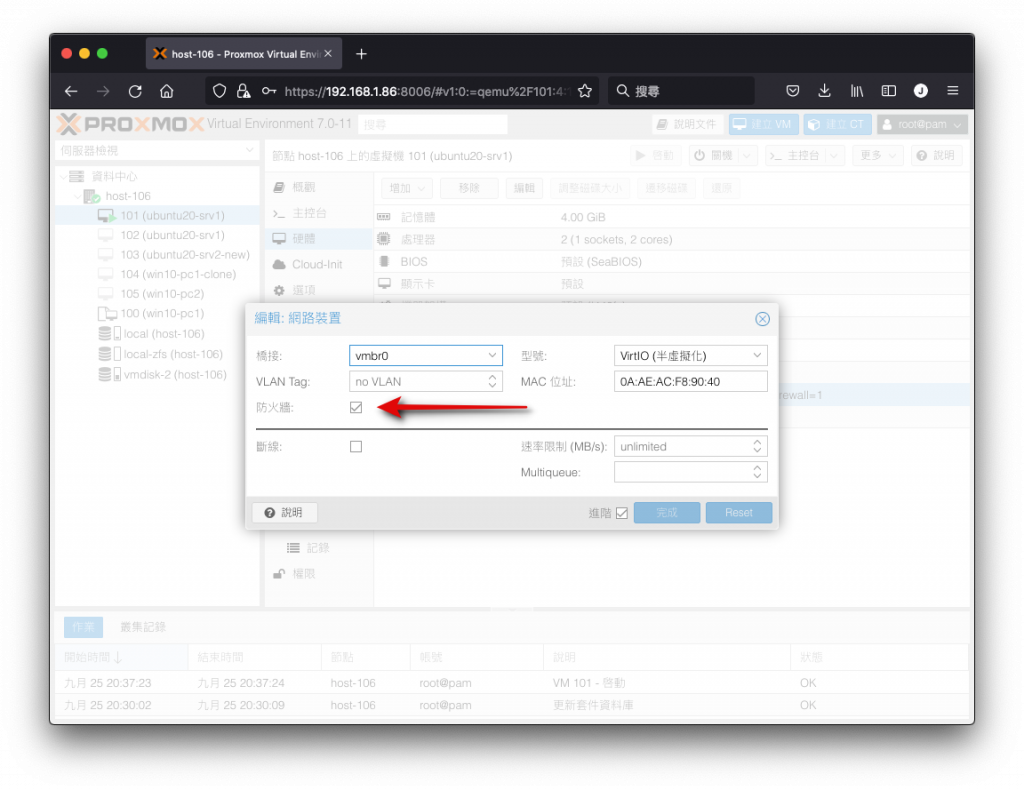

进入客体机网路装置设定视窗,确认 防火墙 核取方块有被勾选,即可按下 完成 按钮。

设定客体机网路装置防火墙支援

若有正确设定,会在硬体清单中的网路装置项目後有 firewall=1 的字样,即表示成功。

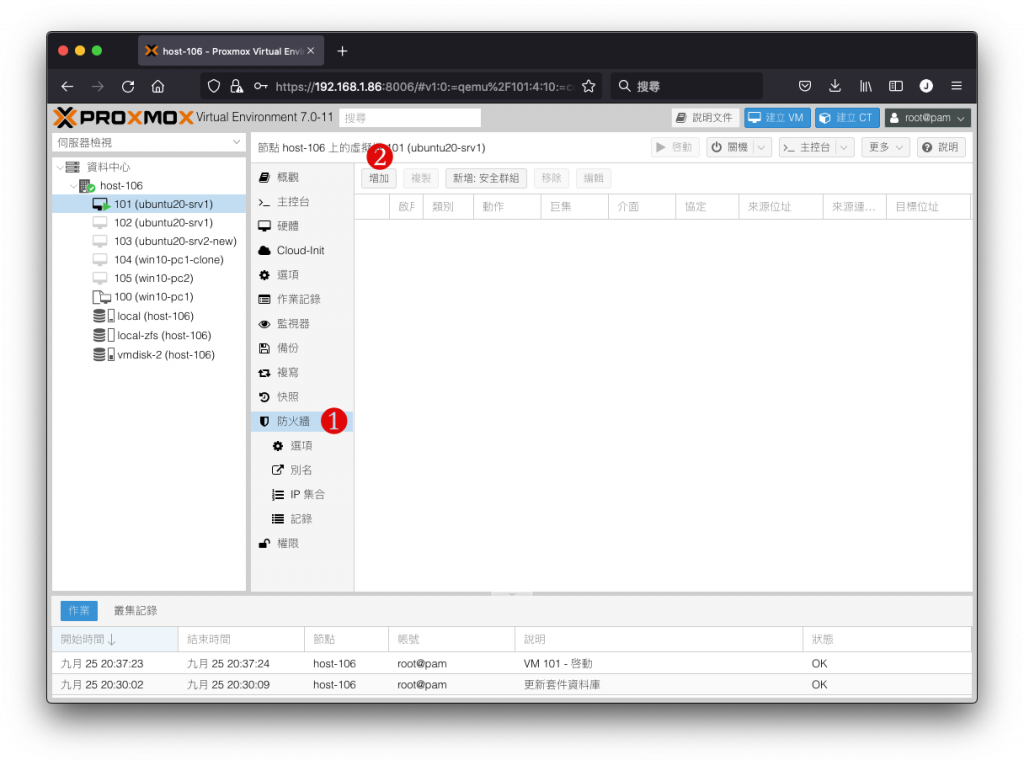

设定防火墙规则

待防火墙的相关前置作业完成以後,就可以准备进行客体机的防火墙规则设定。在预设的情况下,所有的输入 (Input) 流量都被阻挡,输出 (Output) 原则预设放行,稍後的规则设定将以此原则进行建立。

切换至 防火墙,再按下 增加 按钮,进入新增防火墙规则设定视窗。

增加客体机防火墙规则设定视窗

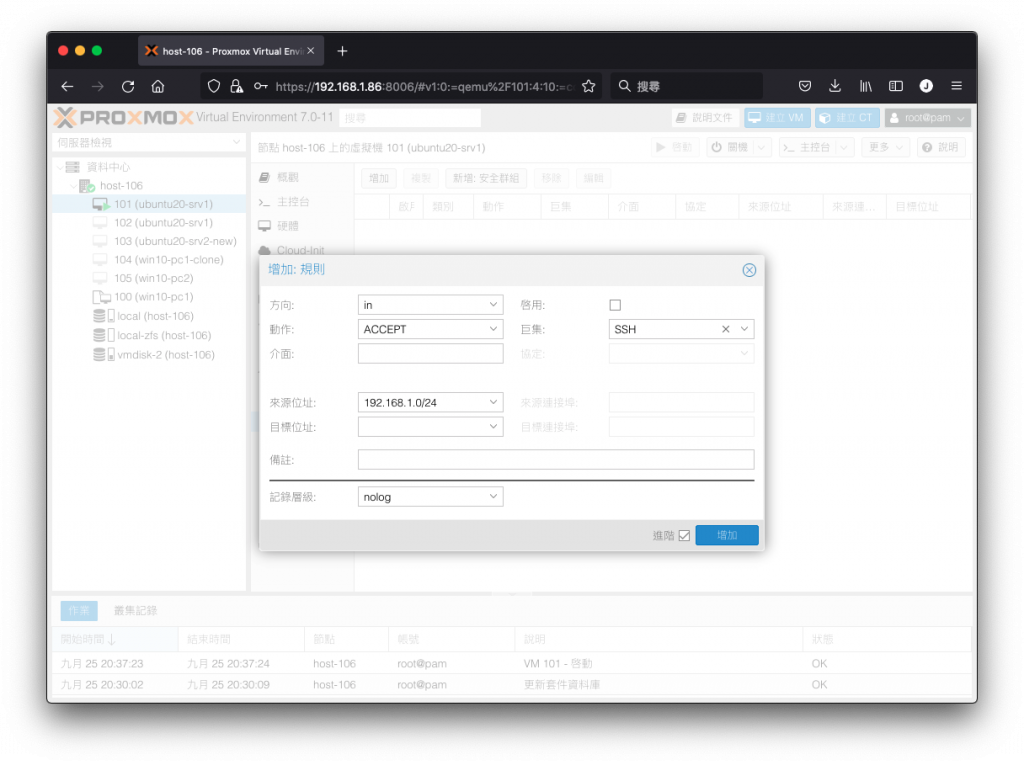

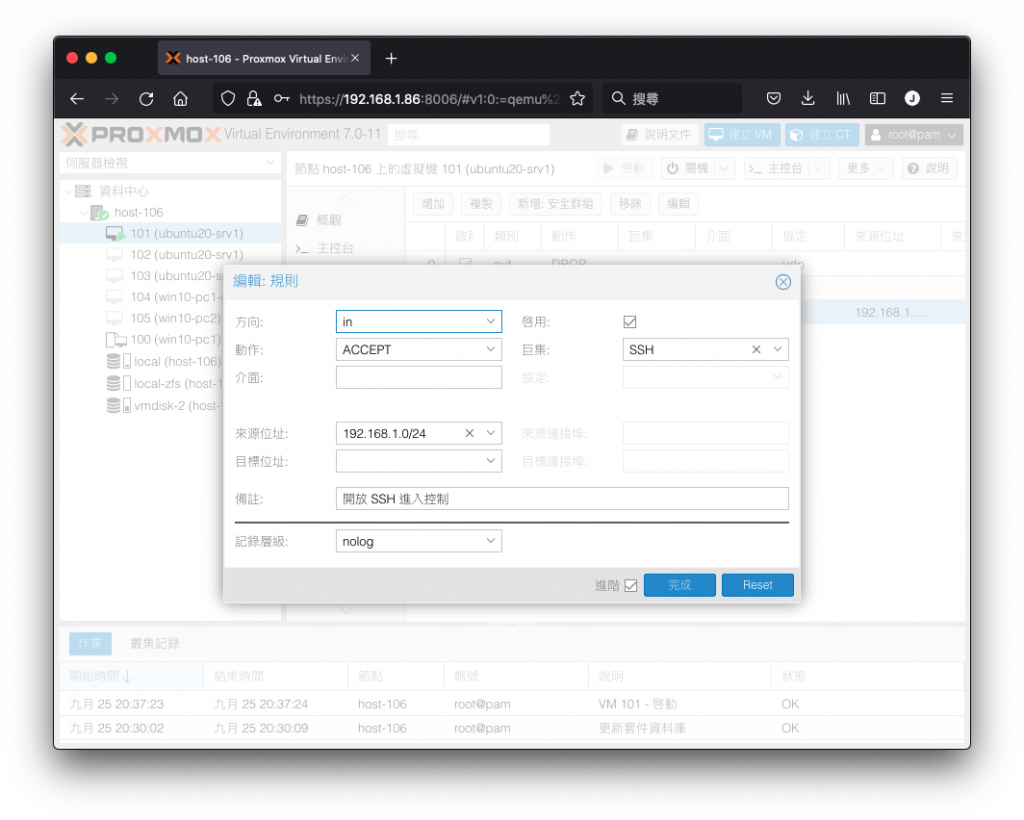

范例:开启 SSH 连入规则

若要开放客体机的 SSH 供连入使用,可参考以下配置范例:

设定防火墙 SSH 连入规则

- 方向:选择为

in表示为输入。 - 动作:选择

ACCEPT表示允许通过。 - 介面:若留空表示套用至此客体机的所有网路装置,要指定客体机的特定网路装置,可以填入如

net0或net1等。 - 启用:勾选即表示让此规则生效。但建议增加规则时先不要勾选,待存入後回到清单检视,确认无误後再勾选启用比较保险。

- 巨集:请在下拉清单选取

SSH。 - 来源位址:指定那些来源网路符合 SSH 使用规则,可以使用单一 IP,或者指定网段。留空则表示所有来源位址皆符合规则。

- 目标位址:指定要连至的目标位址规则,同样可以使用 IP、网段,或者留空表示所有目标皆符合规则,亦即表示这台客体机拥有的所有 IP。

- 备注:可以在此输入说明事项。

- 记录层级:设定要写入至记录的资讯层级,

nolog表示不做任何记录,其它有多种类型可以选。如果要启用,建议可以选择err以避免太多讯息将记录塞爆。

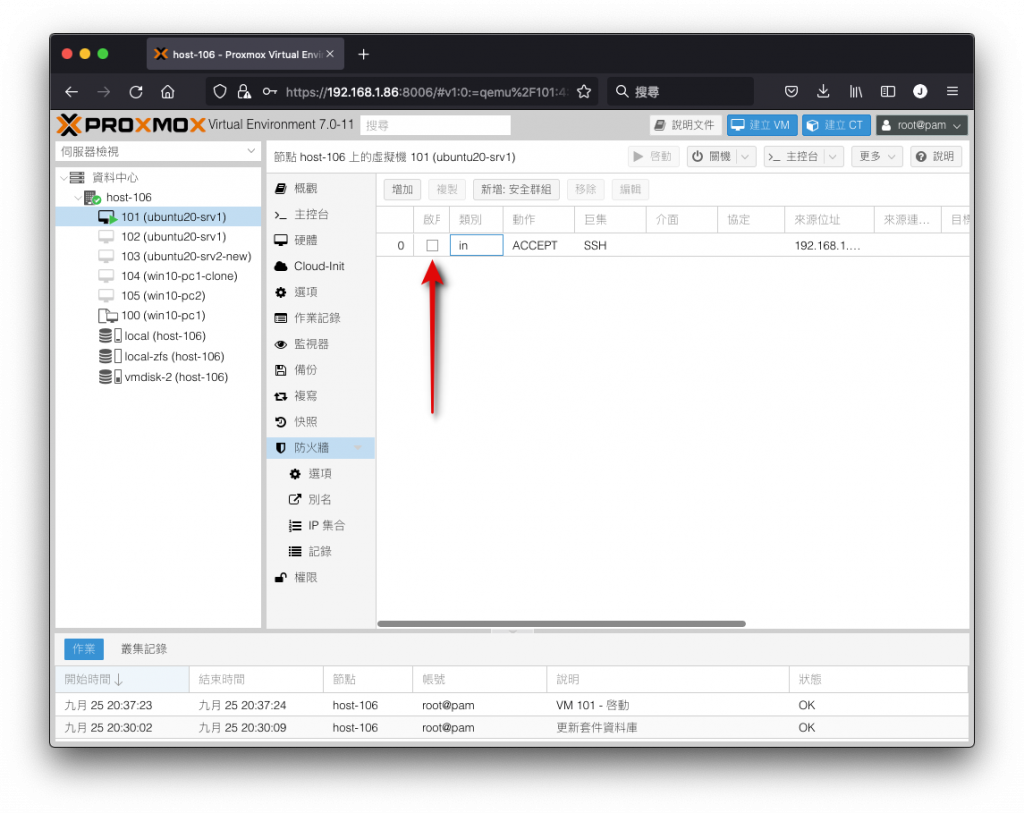

选项确认无误後,按下 完成 将规则存入。待回到规则清单後,可以看到多出一笔新的防火墙规则,可以在他前方的核取方块按一下,将规则切换为启用。

启用防火墙 SSH 连入规则

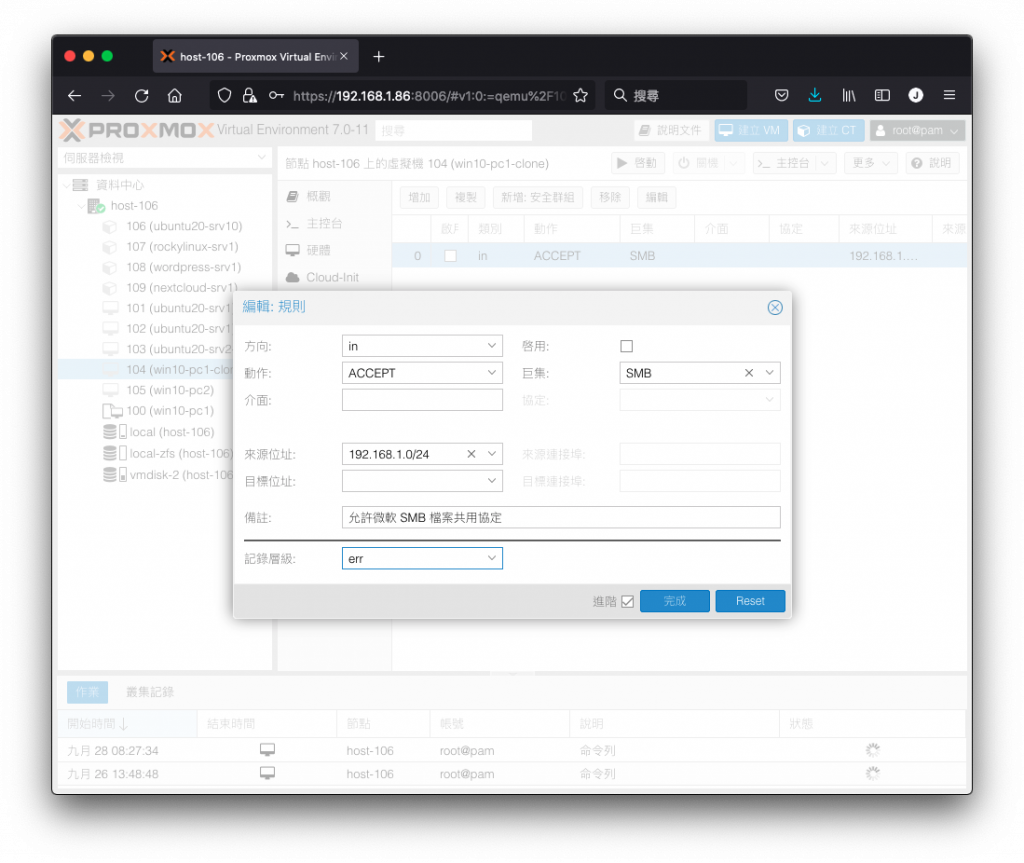

范例:开启 SMB 连入规则

若要开放客体机可以使用微软的档案共用协定 SMB 供连入使用,可参考以下配置范例:

设定防火墙 SMB 连入规则

- 方向:选择为

in表示为输入。 - 动作:选择

ACCEPT表示允许通过。 - 介面:若留空表示套用至此客体机的所有网路装置,要指定客体机的特定网路装置,可以填入如

net0或net1等。 - 启用:勾选即表示让此规则生效。但建议增加规则时先不要勾选,待存入後回到清单检视,确认无误後再勾选启用比较保险。

- 巨集:请在下拉清单选取

SMB。 - 来源位址:设定仅允许信任的区网网段可以连入,例如

192.168.1.0/24。 - 目标位址:指定要连至的目标位址规则,同样可以使用 IP、网段,或者留空表示所有目标皆符合规则,亦即表示这台客体机拥有的所有 IP。

- 备注:可以在此输入说明事项。

- 记录层级:设定要写入至记录的资讯层级,

nolog表示不做任何记录,其它有多种类型可以选。如果要启用,建议可以选择err以避免太多讯息将记录塞爆。

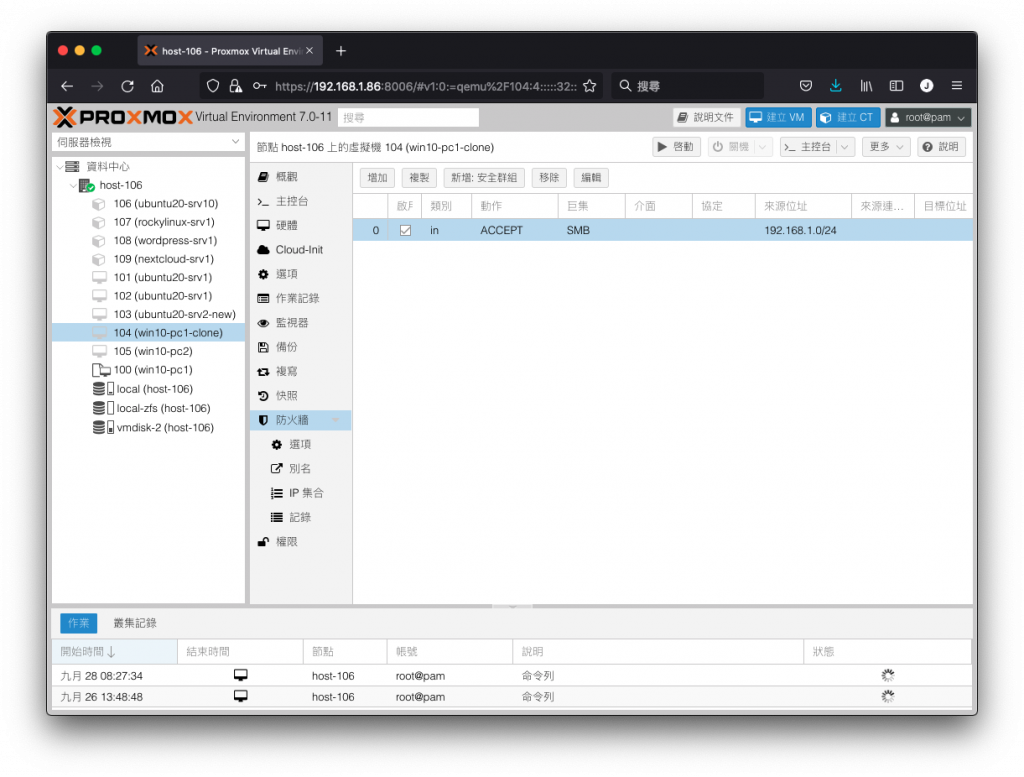

选项确认无误後,按下 完成 将规则存入。待回到规则清单後,可以看到多出一笔新的防火墙规则,可以在他前方的核取方块按一下,将规则切换为启用。

启用防火墙 SMB 连入规则

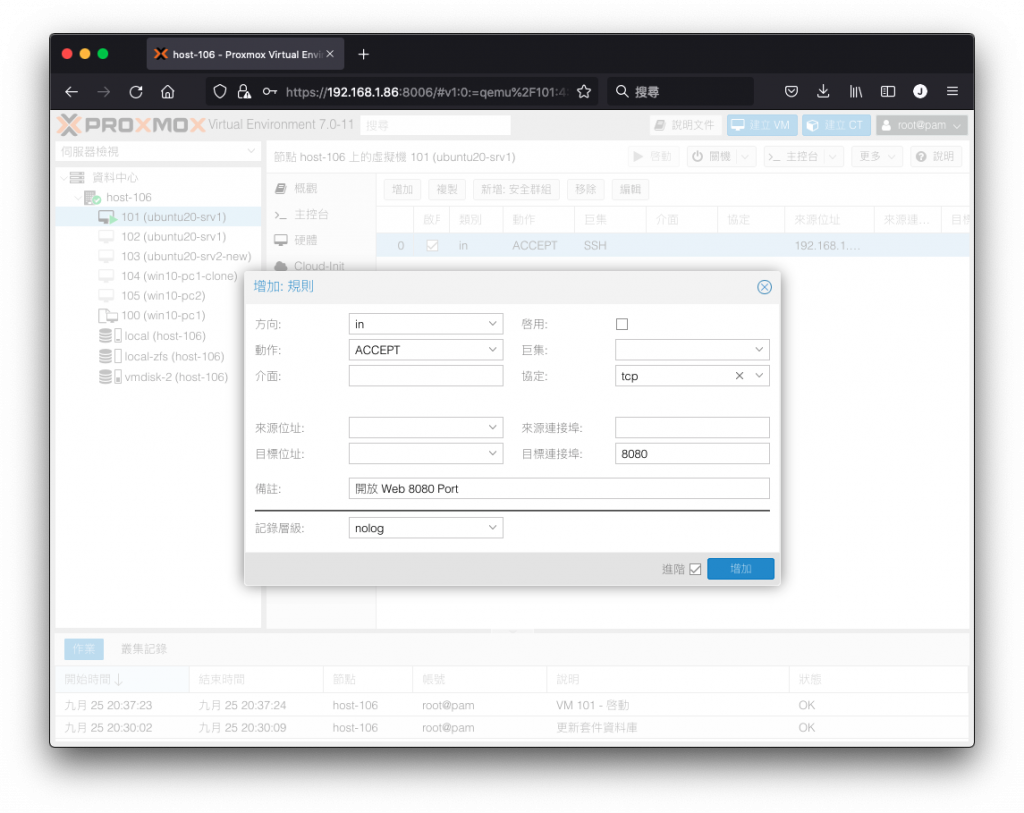

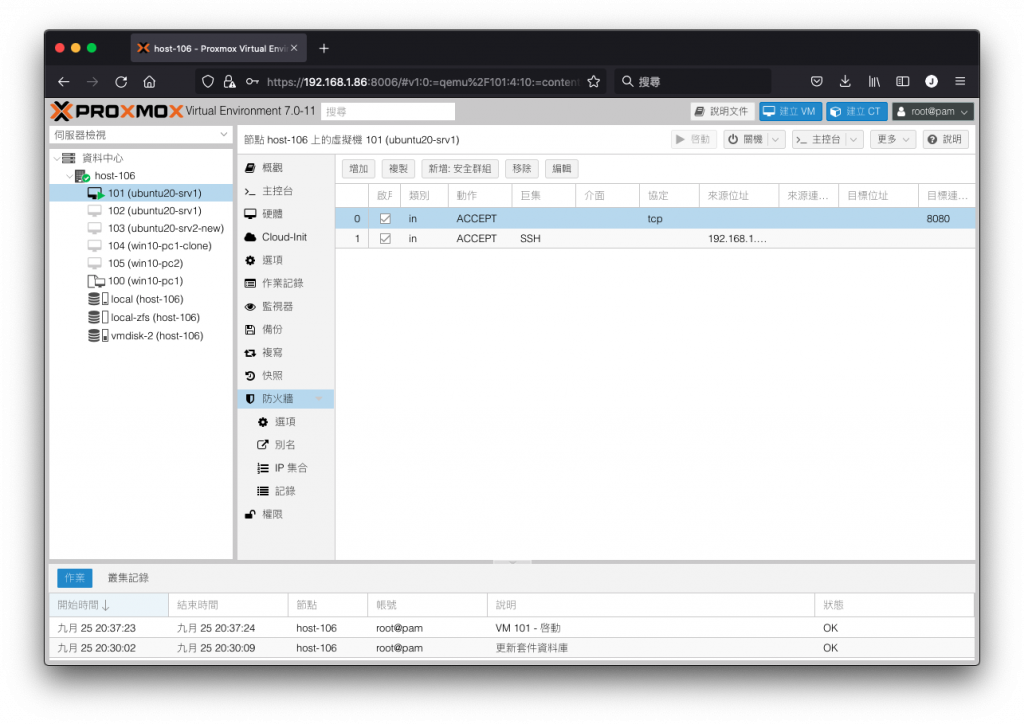

范例:开启 8080 连接埠连入规则

若要开放特定连接埠连入,可参考以下配置范例,重复部份请参考前一小节:

设定防火墙 TCP 8080 埠连入规则

- 协定:请选择

tcp协定。 - 目标连接埠:请输入

8080连接埠号。 - 备注:可以在此输入说明事项,例如

开放 Web 8080 Port,以便日後参考。

选项确认无误後,按下 完成 将规则存入。待回到规则清单後,可以看到多出一笔新的防火墙规则,可以在他前方的核取方块按一下,将规则切换为启用。

启用防火墙 TCP 8080 埠连入规则

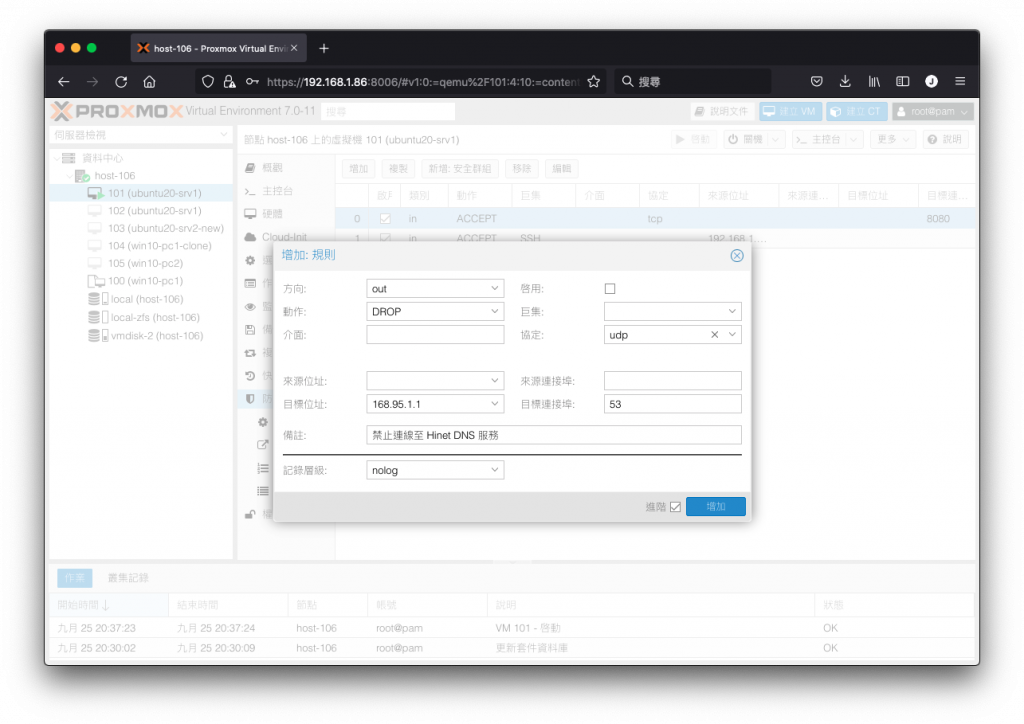

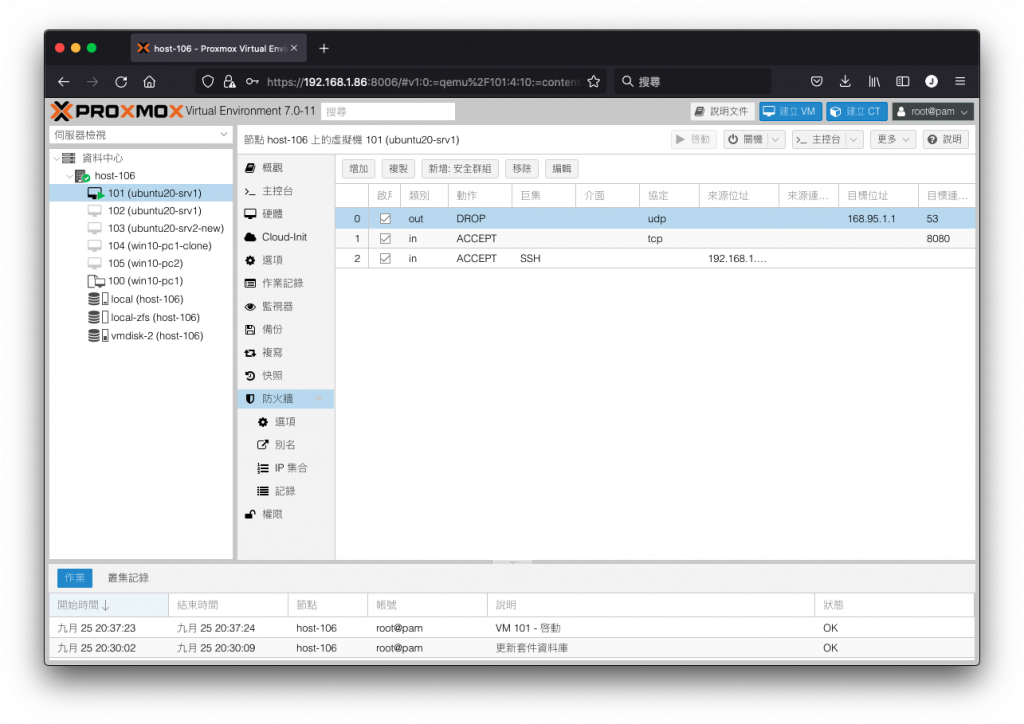

范例:阻挡 UDP 168.95.1.1:53 连接埠连出规则

将方向反过来,若要禁止连往特定 IP 及连接埠,可参考以下配置范例,重复部份请参考前一小节:

设定防火墙 UDP 168.95.1.1:53 埠连出规则

- 协定:请选择

udp协定。 - 目标位址:请输入

168.95.1.1IP 位址。 - 目标连接埠:请输入

53连接埠号,这是 DNS 服务使用。 - 备注:可以在此输入说明事项,例如

禁止连线至 Hinet DNS 服务,以便日後参考。

选项确认无误後,按下 完成 将规则存入。待回到规则清单後,可以看到多出一笔新的防火墙规则,可以在他前方的核取方块按一下,将规则切换为启用。

启用防火墙 UDP 168.95.1.1:53 埠连出规则

提醒:

规则将在一分钟内生效,若设定为丢弃

DROP或退回REJECT动作,原有仍在使用中的连线不会被中断,会在下次中断连线後才会被阻挡无法再次连上。

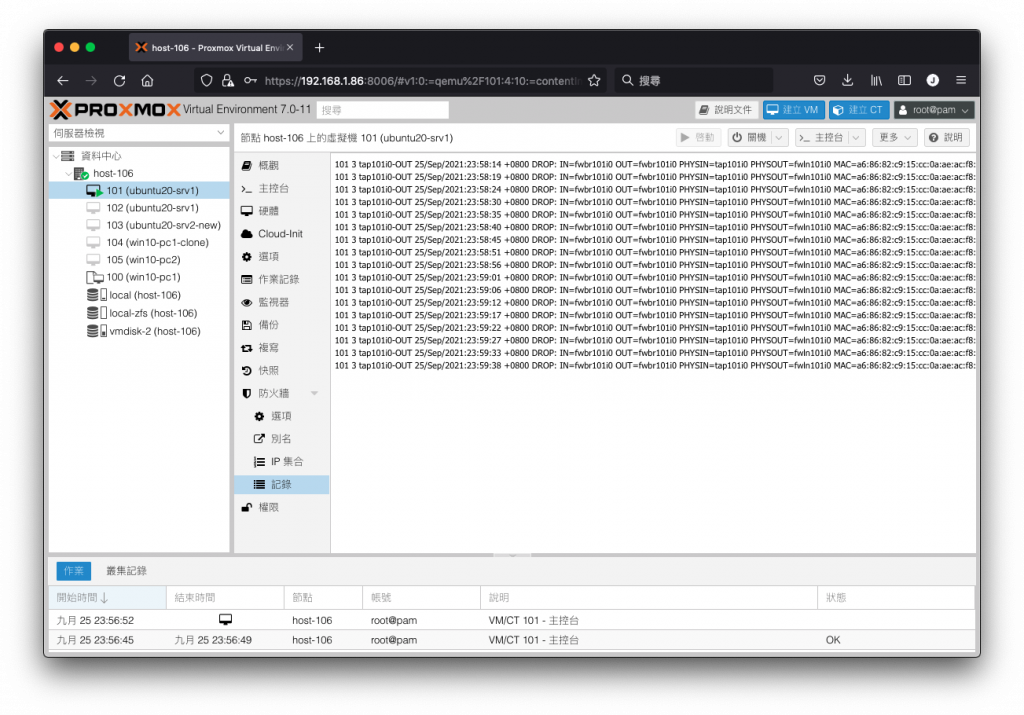

检视防火墙规则记录

若防火墙规则有启用记录功能,当符合记录层级的资讯产生时,将会被记录起来。要检视相关内容,可以切换至 防火墙 页签,点选 记录,右方即会显示相关的资讯内容。

下图是规则设定丢弃 DROP 後被阻挡的连线记录:

检视防火墙规则记录

补充:

防火墙记录档案内容,位置在

/var/log/pve-firewall.log

>>: @Day28 | C# WixToolset + WPF 帅到不行的安装包 [改版本号码却跳出旧版本]

[Android Studio 30天自我挑战] Switch 元件介绍

这篇的Switch button与前几篇的ToggleButton很类似, 但ToggleButto...

Day18-React Router 篇-上篇

此篇章不会从头开始介绍 React Router,而是挑选一些它的功能去做介绍,因此本篇的范例皆是从...

DAY 19 Big Data 5Vs – Variety(速度) EMR (2)

接续介绍昨天建立的EMR丛集: 建立的丛集可以在左方工具栏的丛集分页找到 步骤的状态可以到「步骤」分...

Day05 - 随意玩之 OrderCreate API

在昨天我们度过最大难关加密了,之後应该会轻松许多吧? API 呼叫流程如下 步骤 1, 2, 3 目...

第22车厢-模仿大赛—仿IT邦帮忙:Sticky Nav应用篇

本篇介绍固定navBar应用篇—仿IT邦帮忙 每进入iT邦帮忙网站,忍不住都会滑一下卷轴吧?上方h...