Day 17 - Network Analyzers

出於书本 Chapter 8. Network Infrastructure

网路分析仪 (Network Analyzers)

允许使用者透过网路以及分析仪的资料来达到网路最佳化、安全性以及除错等目的。通常,网路分析仪具备的功能有

- 拦截所有的网路流量

- 将找到的内容解释或解码人可读懂的格式

- 按照时间顺序 (chronological order) 显示内容

网路分析仪能在评估安全性以及回应安全性灾害上帮助的有

- 检视匿名的网路流量甚至是追踪到入侵者 (intruder)

- 在安全性灾害发生前,透过分析仪建立网路活动与性能的基准,比如像是有在使用的网路协定、使用量趋势与 MAC address。

当网路上面有不寻常的现象发生,分析仪能够帮助的有

- 追踪以及隔绝恶意的网路使用

- 侦测恶意的木马应用程序

- 监控与追踪 DoS 攻击

来自作者的使用提示

第一,为了要拦截所有的流量,分析仪必须连到以下其中一种设备

- 网路集线器 (hub)

- 网路交换器 上 Monitor/Span/mirror 的通讯埠 (port)

- 被施展 ARP 毒化 (ARP poisoning) 的网路交换器

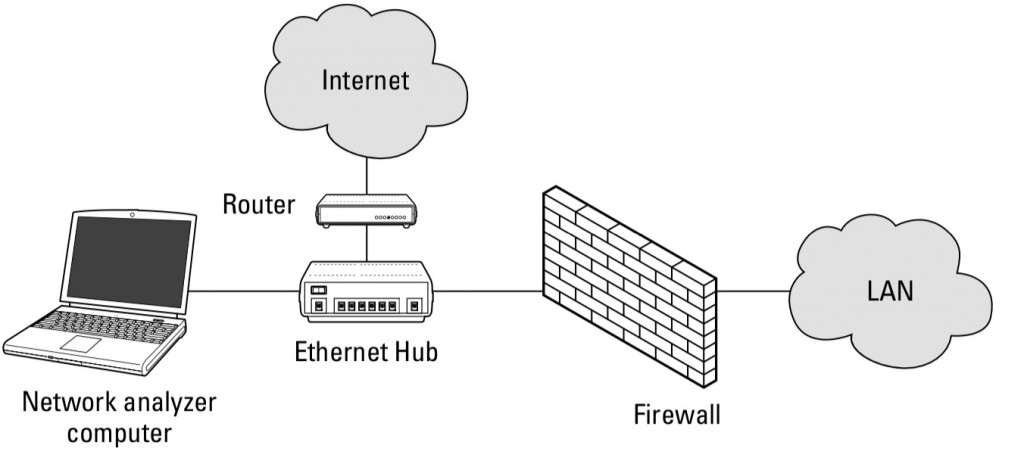

第二,如果是想基於 网路型入侵侦测系统 (Network-based IDS) 的角度来看网路流量,可以将分析仪按照下图来架设

恩...有点超出脑袋的理解范围了,暂停五分钟

无论从防火墙的内侧还是外侧连线

因为分析仪能拦截到的资讯实在是太多了,可以优先检查有没有下列的问题:

- 诡异的流量,像是不寻常数量的 ICMP 封包

- 网路使用行为,举例像是 Email 或是一些 P2P 软件

- 是不是正在被骇?像是大量流入的 UDP 或是 ICMP 请求等

- 诡异的 hostname,比如明明你的系统名称是有规律的像是 Computer 1,Computer 2 ...等,突然有一台的名字是 GEEKz4evUR 就很明显有问题

- 一些像是 SMTP、FTP、DNS 与 DHCP 等服务器需要被注意,可能会有吃掉网路频宽、为非法软件提供服务或是存取自家网路主机的问题。

- 攻击像是

/bin/rm, /bin/ls, echo的应用程序,还有其他如使用SQL query与Javascript injection等攻击应用程序的方式。

因应对策

网路分析仪可以是好朋友也是坏朋友,好的是能够确保安全性策略是完全被遵守的,反之也有可能变成攻击别人的工具。

透过实体的安全性来因应

- 请陌生人远离机房

- 确认一些没有人监管的区域,像是无人使用的大厅,没有任何的正在连接的网路连线

蛤?还有分析仪侦测工具

指的就是前面有提到的 network-based 或是 host-based 的入侵侦测系统,展开的话相信绝对又是好几个篇幅跑不掉,就到这里为止吧。

夜又深了...网路攻击果然是大魔王,明天来看 DoS 攻击!

<<: actions 就是 Vuex 里「共用的 method」

例行监督表单撰写实务

上一篇内部稽核讲到 5. 监督作业:进行下列监督作业,以确定本制度之有效性、及时性及确实性: (1)...

Day15 - 动态 新增/删除 Collection 项目(三) - Tag Helper

这篇调整的方向只是把上一篇的 Html Helper 改为 Tag Helper 而已 ! Case...

DAY19 搞样式--CSS Gird 怎麽用(上)?

前言 上一篇提到了格线布局的概念,简单的用图片来呈现,并没有提到程序码的部分,今天就让我们来开始研究...

Day 22. slate × Operation × transform

今天的内容将延续 上一篇 文章中 Operation Process 里的 3. ,同时我们会非常...

Day29: Picker controller

前言 今天要在 RecipeDetailView 中添加 Picker controller, 使其...